SRAN NetApprove

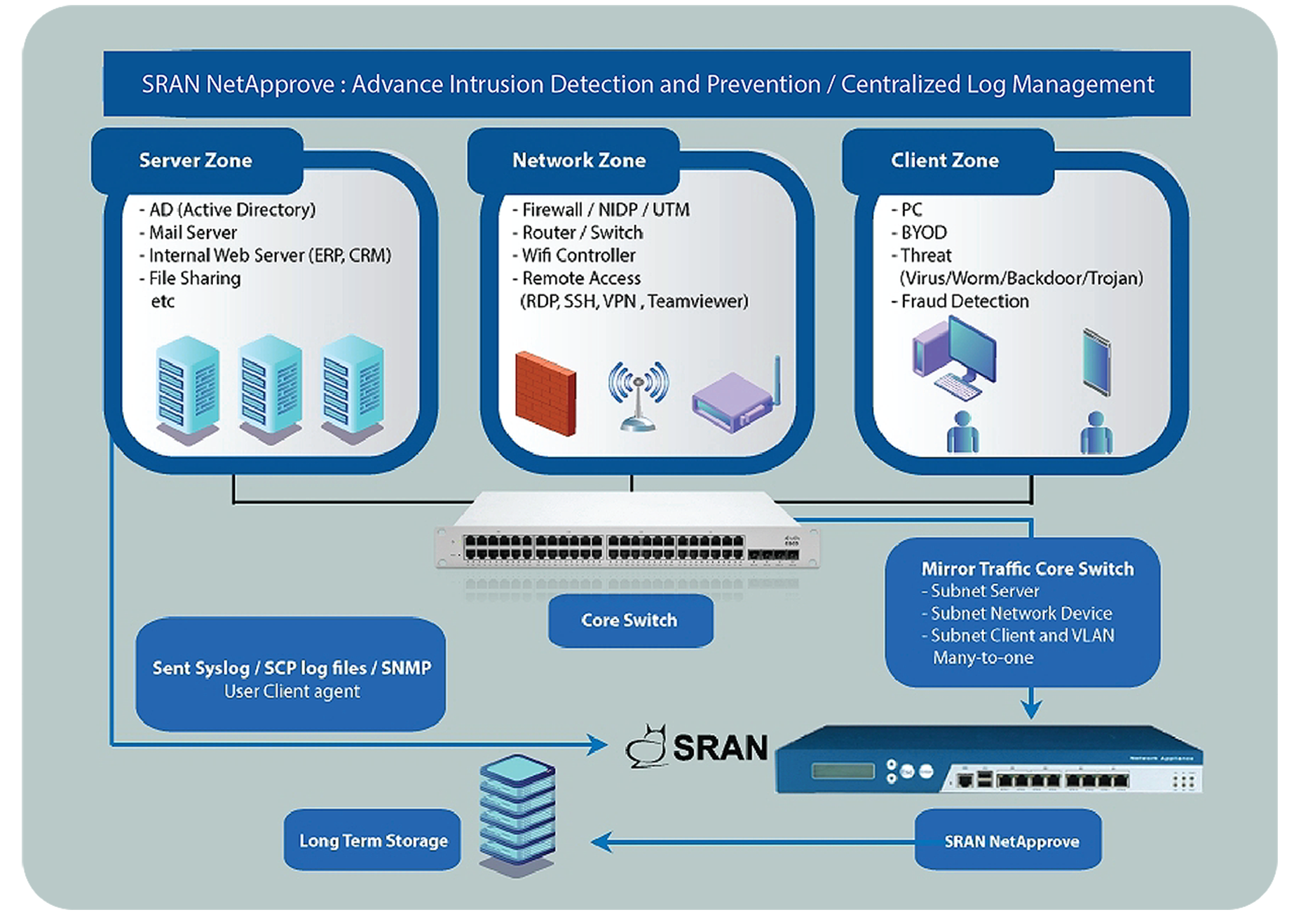

SRAN NetApprove อุปกรณ์เฝ้าระวังภัยคุกคามทางไซเบอร์, ประเมินความเสี่ยงทางไซเบอร์, จัดเก็บข้อมูลจราจรคอมพิวเตอร์, วิเคราะห์ข้อมูลจราจรคอมพิวเตอร์ และสามารถส่ง Log ไปยังระบบวิเคราะห์ข้อมูลประเภท SIEM ได้

วิธีการติดตั้ง และ วิธีการใช้งานอุปกรณ์

SRAN NetApprove

SRAN NetApprove เป็นการผสม 3 เทคโนโลยีในตัวเดียว อันได้แก่

NDR (Network Detection and Response), Passive Vulnerability Assessment และ Network Log recorder

มีคุณสมบัติ ดังนี้

1. การสำรวจข้อมูล แบบอัตโนมัติเพื่อระบุตัวตนอุปกรณ์บนระบบเครือข่ายคอมพิวเตอร์ (Automatic Identification Device) การค้นหาอุปกรณ์บนระบบเครือข่ายอย่างอัตโนมัติ เพื่อระบุอุปกรณ์ที่ใช้งาน

1.1 รายงานการคัดแยกเครื่องที่รู้จัก (Known Device) และไม่รู้จัก (Unknown Device) ได้โดยการยืนยัน (Approve) เมื่อทำการยืนยันค่าแล้วหากมีอุปกรณ์แปลกปลอมเข้าสู่ระบบเครือข่ายก็สามารถตรวจพบได้ (Rouge Detection)

1.2 รายงาน BYOD (Bring Your Own Device) แสดงค่าอุปกรณ์พกพาที่เข้าสู่ระบบเครือข่ายคอมพิวเตอร์ขององค์กรได้ซึ่งแยก Desktop (คอมพิวเตอร์พกพา เช่น โน้ตบุ๊ก) และมือถือ (Mobile) โดยรู้ว่าใครนำเครื่องพกพามาใช้งานภายในระบบเครือข่ายขององค์กร

1.3 รายงานการเก็บบันทึกเป็นค่าอุปกรณ์ (Device Inventory) โดยแยกการเก็บค่าจากอุปกรณ์ (Device) ชื่อผู้ใช้งานจากระบบ Active Directory, จาก Radius ค่าจากการ Authentication, ค่า IP Address ผู้ใช้งาน, ค่า MAC Address, แผนก (Department), ยี่ห้อรุ่นอุปกรณ์ เป็นต้น

1.4 รายงานการเก็บบันทึกค่าซอฟต์แวร์ (Software Inventory) แยกประเภทซอฟต์แวร์ที่ใช้ได้แก่ ซอฟต์แวร์ประเภทเว็บบราวเซอร์, ซอฟต์แวร์ประเภทมัลติมีเดีย, ซอฟต์แวร์ประเภทใช้งานในออฟฟิศ และซอฟต์แวร์ที่ไม่เหมาะสม เช่นโปรแกรม Bittorrent และ พวกโปรแกรม Crypto Mining ได้

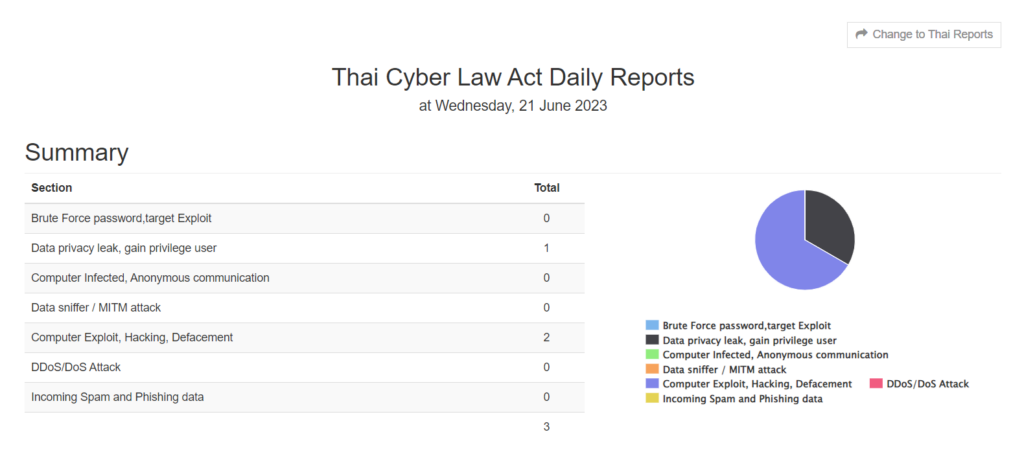

2. การวิเคราะห์และการตรวจจับความผิดปกติข้อมูล (Detection) ประกอบด้วย

2.1 มีความสามารถตรวจจับพฤติกรรมการโจมตีระบบ ได้แก่ การ Brute Force รหัสผ่านที่เกิดขึ้นบนตัวอุปกรณ์ และเครื่องแม่ข่ายที่สำคัญ

2.2 มีความสามารถตรวจจับ มัลแวร์ / ไวรัสคอมพิวเตอร์ที่เกิดขึ้นบนระบบเครือข่าย สามารถทำการตรวจจับได้โดยไม่ต้องอาศัยการลงซอฟต์แวร์ที่เครื่องลูกข่าย (Client)

2.3 มีความสามารถตรวจพฤติกรรม Ransomware ที่อาจจะมีโอกาสเกิดขึ้นในองค์กร

2.4 มีความสามารถตรวจจับซอฟต์แวร์ประเภทอำพรางการสื่อสาร (Tor/Proxy) เพื่อใช้หลบเลี่ยงการตรวจจับข้อมูลภายในระบบเครือข่ายคอมพิวเตอร์

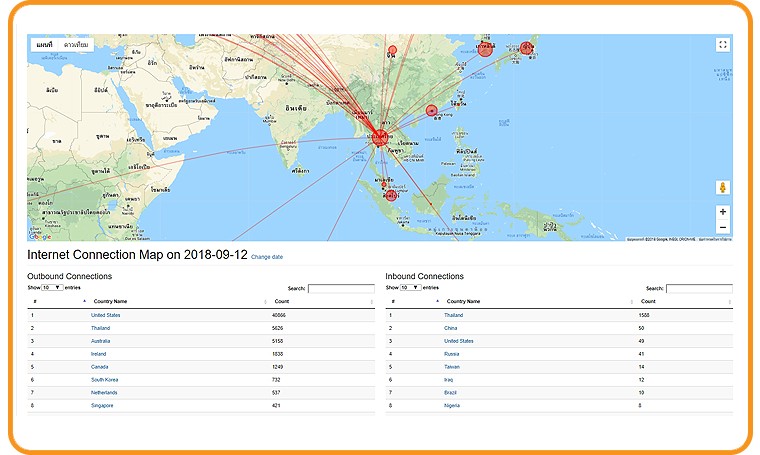

2.5 มีระบบข่าวกรองภัยคุกคามไซเบอร์ (Threat Intelligence) ระบบที่จัดการรวบรวมข้อมูลจากแหล่งข่าวโดยตรวจสอบภัยคุกคามแบบ Outside-In เทียบค่า Blacklist IP/Domain และ ค่า Hash ที่มีการโจมตีเข้าสู่ระบบภายในองค์กร และเครื่องคอมพิวเตอร์องค์กรติดต่อไปยัง C&C (Command and Control) จากภายนอก

3. การวิเคราะห์และตรวจสอบข้อมูลตามประเภท Protocol

3.1 สามารถทำการวิเคราะห์และตรวจสอบ Protocol ที่ใช้กับ Web Application, DNS, DHCP, Active Directory, Mail, VoIP, File share

3.2 สามารถวิเคราะห์และตรวจสอบ Protocol เกี่ยวกับ Authentication อันได้แก่ NTLM, Radius, Kerberos

3.3 สามารถวิเคราะห์และตรวจสอบการสื่อสารลักษณะ Remote Access อันได้แก่ RDP และ VNC

3.4 สามารถวิเคราะห์และตรวจสอบ Protocol เกี่ยวกับ VPN อันได้แก่ SSH, OpenVPN และ WireGuard

3.5 สามารถวิเคราะห์และตรวจสอบ Protocol เกี่ยวกับการแชร์ไฟล์ในองค์กร อันได้แก่ SMB, FTP, Webdev

3.6 สามารถวิเคราะห์ Protocol จากระบบ OT (Operation Technology) อันได้แก่ Modbus, DNP3, BACNET, S7comm, COTP เป็นต้น

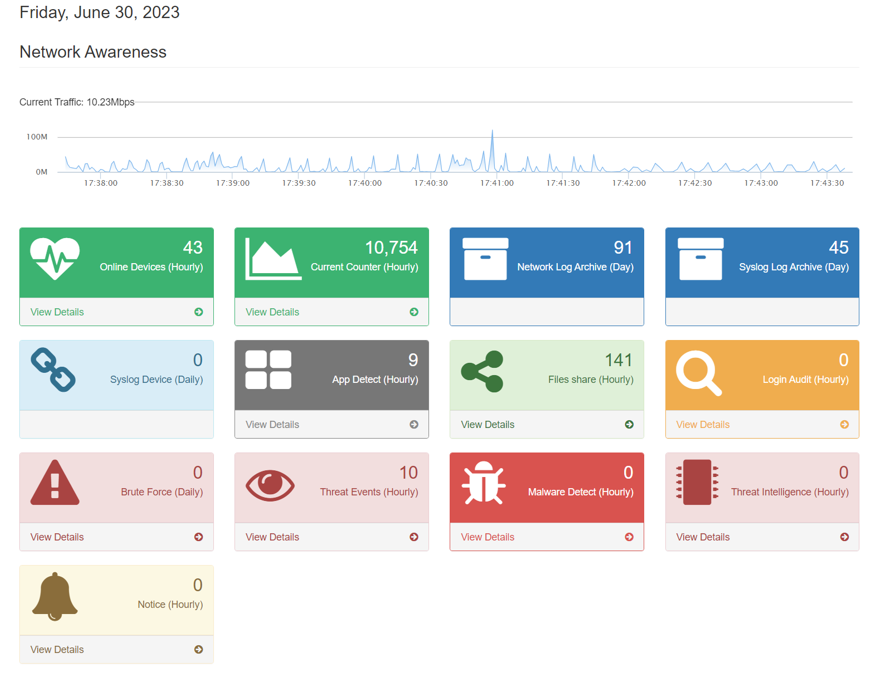

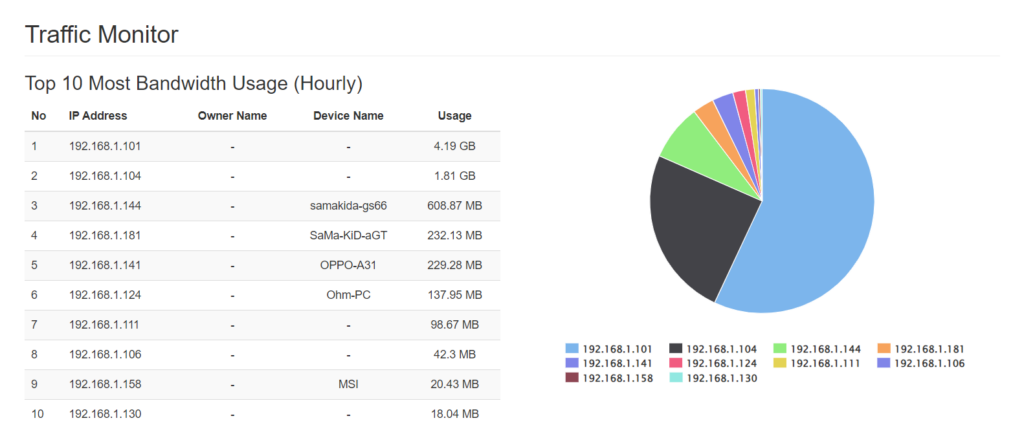

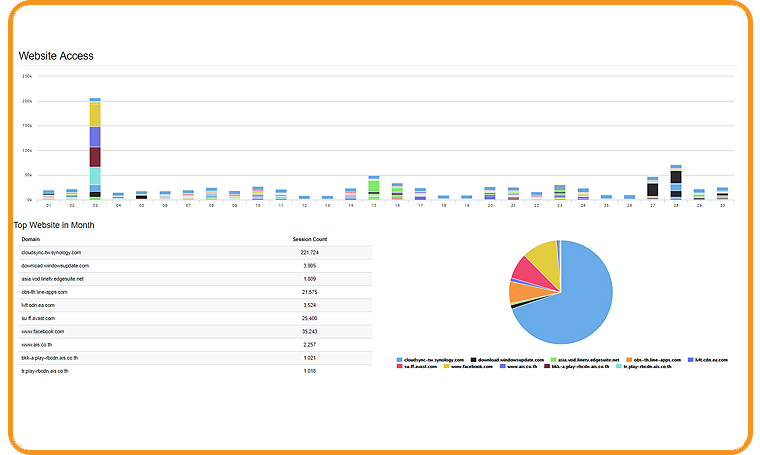

4. การเฝ้าติดตามปริมาณการใช้งานข้อมูลภายในองคก์ร (Bandwidth Monitoring)

4.1 Protocol and Service Monitoring จะสามารถคำนวณค่าปริมาณ Bandwidth ที่เกิดขึ้นบนระบบเครือข่ายได้โดยแยก Protocol TCP, UDP, ICMP และ Service ตาม Well Know Port Service ทำให้ทราบถึงปริมาณการใช้งานข้อมูลได้อย่างละเอียด และประเมินสถานการณ์ได้อย่างแม่นยำ

4.2 Application Monitoring รายงานการใช้แอปพลิเคชั่น และปริมาณการใช้ข้อมูลภายในองค์กร

4.3 Social Network Monitoring รายงานการใช้งานเครือข่ายสังคมออนไลน์เพื่อให้รู้ถึงปริมาณข้อมูลที่ใช้ภายในองค์กร ได้แก่Facebook, Line, YouTube, Google Video, Twitter และ Pantip ทำให้ผู้บริหารองค์กรสามารถทราบความเคลื่อนไหว และการใช้ปริมาณข้อมูลภายในองค์กร

4.4 User Monitoring รายงานและจัดอันดับการใช้งาน Bandwidth ภายในองค์กร โดยจะเห็นรายชื่อผู้ใช้จากคุณสมบัติข้อ 1 ทำให้เราทราบถึงชื่อผู้ใช้งาน และค่า Bandwidth ที่สูงสุด และทำรายงานได้

5.การค้นหาข้อมูลและออกรายงาน

5.1 สามารถแบ่งประเภทการค้นหาโดยเลือกตาม Protocol Web Access, Files Access, Network Connection, SSL, Mail, Database, Syslog, VoIP, Remote

Desktop, Radius และ Active Directory ซึ่งสามารถค้นหา Raw Log ที่เกิดขึ้น ทั้งแบบปัจจุบัน และย้อนหลังได้ไม่น้อยกว่า 90 วัน

5.2 การค้นหารวดเร็ว และสามารถใช้เงื่อนไขในการค้นหา เช่น AND, OR, NOT เข้ามาเกี่ยวข้อง เพื่อให้การค้นเป็นไปอย่างมีประสิทธิภาพ

5.3 สามารถออกรายงานจากผลการค้นหาได้ สามารถออกรายงาน และตั้งค่าเป็นแบบ Line, Bar, Pie, Doughnut, Polar Area และออกรายงานเป็น CSV, Excel, PDFได้

6. การเก็บบันทึกข้อมูลจราจรคอมพิวเตอร์และดูย้อนหลัง (Log Record and Archive)

6.1 การเก็บบันทึกข้อมูลจราจรคอมพิวเตอร์ พร้อมยืนยันความถูกต้องของข้อมูลและการรักษาความปลอดภัยจากการจัดเก็บข้อมูลจราจรคอมพิวเตอร์

6.2 รองรับค่า Log จาก Active Directory, Router/Firewall/VPN, Mail Server (Exchange, Lotus Notes), DHCP, DNS, SNMP, Radius Wi-Fi Controller และทำการแยกแยะค่าการเก็บ Log โดยแบ่งเป็นหมวดให้โดยอัตโนมัติรองรับการเก็บบันทึกข้อมูลจราจรคอมพิวเตอร์ที่เกี่ยวข้องกับ Protocol ที่ใช้กับอุปกรณ์สื่อสารในโรงงานอุตสาหกรรม ประเภท Modern SCADA System รองรับ Protocol DNP3, Modbus เป็นต้น

6.3 มีความสามารถในการ Export Data เพื่อใช้ในการพิสูจน์หาหลักฐานได้

6.4 การเก็บบันทึกข้อมูลมีการยืนยันความถูกต้องข้อมูล Integrity Hashing

6.5 การเก็บบันทึกข้อมูลสามารถเก็บได้ตามที่กฎหมายกำหนด โดยมีซอฟต์แวร์ SRAN Module Logger ที่ผ่านมาตรฐาน NECTEC มศอ. ๔๐๐๓.๑ – ๒๕๖๐ (NECTEC STANDARD NTS 4003.1-2560)

7. การเก็บบันทึกค่าสำหรับให้ IT Audit ในการตรวจสอบข้อมูลและใช้เป็นหลักฐาน (Log Audit)

7.1 การเก็บบันทึกค่า Active Directory Login Success / Login Fail

7.2 การเก็บบันทึกค่า SSH Login Success / Login Fail

7.3 Files Audit มีความสามารถในการตรวจสอบการแก้ไขไฟล์ผ่าน Protocol การแชร์ไฟล์ ซึ่งสามารถทำให้รู้ถึงการแก้ไขไฟล์ (Modify) หรือแก้ไขชื่อ (Rename) การเปิดไฟล์ (Open Files) และการลบไฟล์ (Delete Files) โดยไม่ต้องลงซอฟต์แวร์อื่นเสริม

7.4 Login Audit มีความสามารถในการตรวจสอบการ Login เข้าสู่ระบบว่ามีการ Login ผิด Login ถูก และออกรายงานผลการ Login ของผู้ใช้งานได้

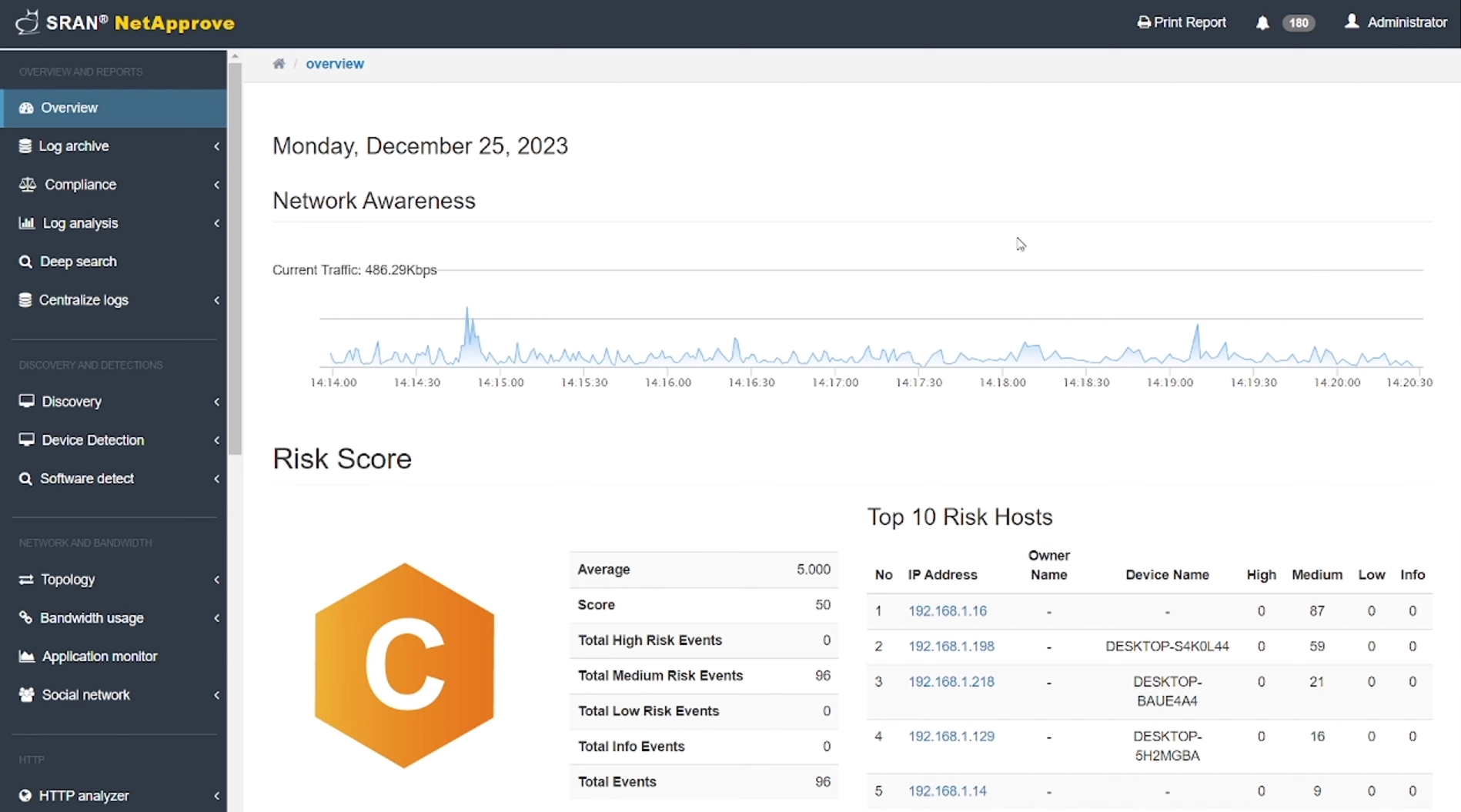

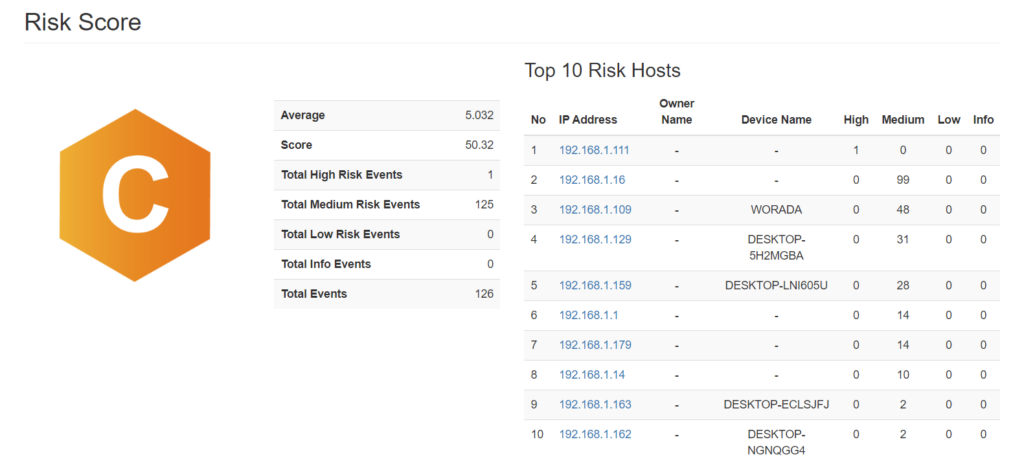

8. การเฝ้าระวังและประเมินความเสี่ยงและผลกระทบด้านไซเบอร์ (Vulnerability Assessment)

8.1 สามารถทำการวิเคราะห์ข้อมูลจากการรวบรวมเหตุการณ์ภัยคุกคามที่เกิดขึ้นภายในระบบเครือข่ายคอมพิวเตอร์ขององค์กร โดยแบ่งระดับความเสี่ยงสูง กลางและต่ำได้

8.2 สามารถออกผลการประเมินความเสี่ยงเป็นแบบ Score คะแนน และเป็นเกรดการให้คะแนนของระบบที่ประเมินความเสี่ยงได้ เป็นเกรด A ถึง F ทำให้ทราบถึงภาพรวมของภัยคุกคามในองค์กร ได้อย่างทันท่วงที

8.3 ทำการประเมินความเสี่ยงแบบต่อเนื่องโดยใช้เทคนิค Passive Vulnerability Assessment และสามารถตรวจสอบดูผลการประเมินความเสี่ยงย้อนหลังได้

8.4 เมื่อพบระดับความเสี่ยงสูง สามารถตั้งค่า Alert เพื่อแจ้งเตือนผ่าน Line ได้

คุณสมบัติเพิ่มเติมของ SRAN NetApprove

ความสามารถเสริม ตามคุณสมบัติกลางของการเก็บบันทึกข้อมูลจราจรคอมพิวเตอร์ตามกฎหมาย

SRAN Netapprove เป็นอุปกรณ์เก็บ Log ตามกฎหมายได้ในตัว โดยสามารถรับได้ทั้ง Network log และ Syslog ได้ในตัว

1. เป็นอุปกรณ์ Appliance ที่ได้รับการปรับปรุง Firmware เพื่อปิดช่องโหว่ (Hardened) เป็นที่เรียบร้อยแล้ว หรืออุปกรณ์คอมพิวเตอร์ที่ได้มาตรฐาน สามารถเก็บรวบรวมเหตุการณ์ (Logs or Events) ที่เกิดขึ้นในอุปกรณ์ที่เป็น Appliances และ NonAppliances เช่น Firewall, Network Devices ต่าง ๆ ระบบปฏิบัติการ ระบบ Appliances ระบบเครือข่าย และระบบฐานข้อมูล เป็นต้น ได้อย่างน้อย 3, 10, 15 อุปกรณ์ต่อระบบ โดยสามารถแสดงผลอยู่ภายใต้รูปแบบ (Format) เดียวกันได้

2. มีระบบการเข้ารหัสข้อมูลเพื่อใช้ยืนยันความถูกต้องของข้อมูลที่จัดเก็บตามมาตรฐาน SHA-256

3. สามารถเก็บ Log File ในรูปแบบ Syslog ของอุปกรณ์ เช่น Router, Switch, Firewall, VPN, Server ได้

4. สามารถบริหารจัดการอุปกรณ์ผ่านมาตรฐาน HTTPS, Command Line Interface และ SSH ได้

5. สามารถกำหนดสิทธิ์ในการเข้าถึงข้อมูล Role Based Access Control ได้

6. สามารถจัดเก็บ Log File ได้ถูกต้อง ตรงตามพระราชบัญญัติว่าด้วยการกระทำผิดเกี่ยวกับคอมพิวเตอร์ ฉบับที่มีผลบังคับใช้ โดย

ได้รับรองมาตรฐานการจัดเก็บและรักษาความปลอดภัยของ Log File ที่ได้มาตรฐานของศูนย์อิเล็กทรอนิกส์และคอมพิวเตอร์แห่งชาติ (มศอ. 4003.1-2560)

7. สามารถทำการสำรองข้อมูล (Data Backup) ไปยังอุปกรณ์จัดเก็บข้อมูลภายนอก เช่น Tape หรือ DVD หรือ External Storage เป็นต้นได้

หมายเหตุ : แนะนำให้องค์กรทำการ mirror traffic โดยเก็บ Log ในรูปแบบ Network Log มากกว่า syslog หากต้องเก็บส่วนที่เป็น syslog แนะนำให้ใช้ SRAN Metalog จะทำงานได้อย่างเฉพาะจงกว่า