SRAN IoT First Trust

เหตุใดการตรวจสอบเฟิร์มแวร์จึงมีความสำคัญ

ช่องโหว่ที่พบ…ใน 1 วัน ใน 1 เดือน ใน 1 ปี

ใน 1 เดือน จะมีช่องโหว่ใหม่ๆ เกิดขึ้นมากกว่า 1 พันครั้ง ทุก 1 ปีจะมี IoT เพิ่มกว่า 1 พันล้านชิ้น

ครึ่งหนึ่งในนี้ มีโอกาสถูก Hack การตรวจสอบเฟิร์มแวร์ของอุปกรณ์จึงเป็นเรื่องสำคัญ

ที่มา

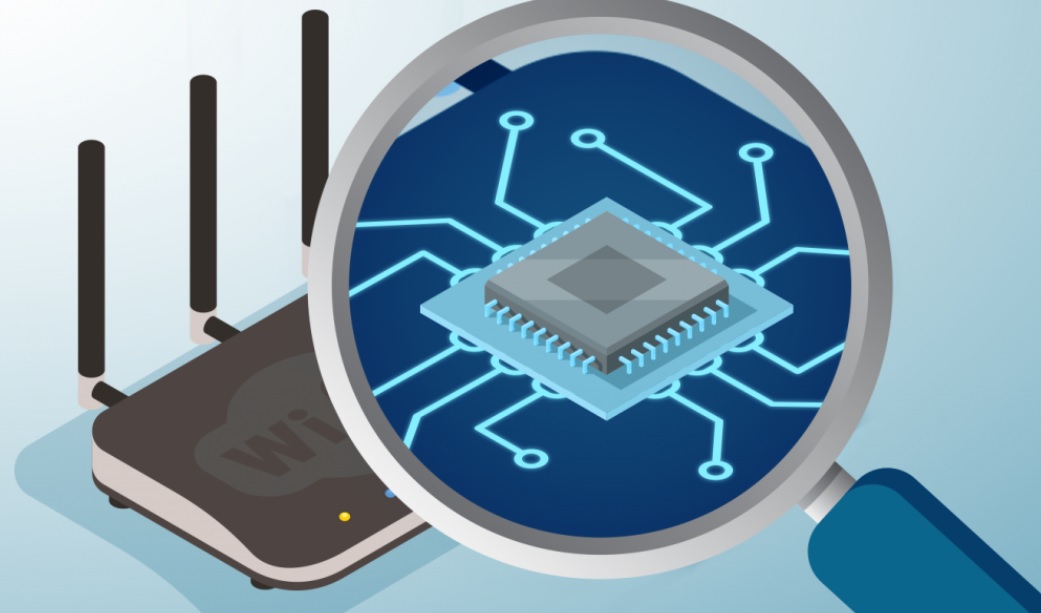

ปัจจุบันอุปกรณ์อิเล็กทรอนิกส์สมัยใหม่ มีการใช้งานอย่างแพร่หลายในระบบสำคัญ เช่น อุปกรณ์ทางการแพทย์, กล้องวงจรปิด, ระบบควบคุมอุตสาหกรรม, และอิเล็กทรอนิกส์ยานพาหนะ ซึ่งมีการเชื่อมต่อระบบเครือข่ายคอมพิวเตอร์และอินเทอร์เน็ต เฟิร์มแวร์ที่มีช่องโหว่อาจนำไปสู่ผลกระทบร้ายแรง รวมถึงการคุกคามต่อชีวิตมนุษย์และโครงสร้างพื้นฐานที่สำคัญ ด้วยความซับซ้อนของอุปกรณ์ที่เพิ่มขึ้น จากอุปกรณ์อิเล็กทรอนิกส์สมัยใหม่ที่เรียกว่า อุปกรณ์ IoT (Internet of Things) ส่งผลให้เกิดพื้นที่โจมตีทางไซเบอร์ที่มากขึ้นโดยอาศัยเฟิร์มแวร์ที่มีช่องโหว่เพื่อสร้างความเสียหายให้กับระบบ

ดังนั้นจึงมีบริการตรวจสอบความเสี่ยงและตรวจหาช่องโหว่ที่เกิดจากเฟิร์มแวร์ขึ้นชื่อบริการ “CIPAT IoT CheckFirst” จากสมาคมส่งเสริมนวัตกรรมเทคโนโลยีไซเบอร์ และกลุ่มพันธมิตรทางธุรกิจด้าน Cybersecurity รวมถึงบริษัทรับรองมาตรฐานระดับสากล

CIPAT IoT First Trust

วัตถุประสงค์หลักดังนี้

- เพิ่มคุณค่าให้กับผู้ผลิต, ผู้ค้าปลีก, และผู้บริโภค โปรแกรมนี้ช่วยให้ผู้บริโภคมั่นใจในความปลอดภัยของอุปกรณ์ IoT ที่ใช้งาน

- สอดคล้องกับมาตรฐานและกฎระเบียบด้านความปลอดภัยไซเบอร์ โปรแกรมนี้อ้างอิงและใช้มาตรฐานและกฎระเบียบไซเบอร์ที่ยอมรับกันอย่างกว้างขวางสำหรับการตรวจอุปกรณ์ IoT เพื่อความปลอดภัยของผู้บริโภค

- ให้ป้ายรับรอง “IoT Security check” กับผลิตภัณฑ์ที่ผ่านการทดสอบ ร่วมกับหน่วยงานที่รับรองมาตรฐานระดับสากล

- ให้ข้อมูลรายละเอียดผ่าน QR-Code หรือหมายเลขอนุมัติบนป้ายผลิตภัณฑ์

IoT First Trust Services

ในอุปกรณ์ IoT การตรวจสอบความปลอดภัยของเฟิร์มแวร์ (Firmware Security) มีขั้นตอนที่สำคัญซึ่งสามารถอ้างอิงได้จากมาตรฐานสากล อาทิเช่น OWASP (FSTM), ETSI EN 303 645 cyber security testing และ NIST 8259 เป็นต้น โดยมีรายละเอียดเทคนิคการทดสอบดังนี้

SOURCE CODE ANALYSIS

การวิเคราะห์โค้ดที่ฝังอยู่ในเฟิร์มแวร์และตรวจจับปัญหาต่างๆ อาทิเช่น ข้อบกพร่องในการเขียนโค้ด, การใช้งานคอมโพเนนต์ที่มีความเสี่ยง, หรือการตั้งค่าที่อาจทำให้เกิดความเสี่ยงต่อความปลอดภัย

PENETRATION TESTING

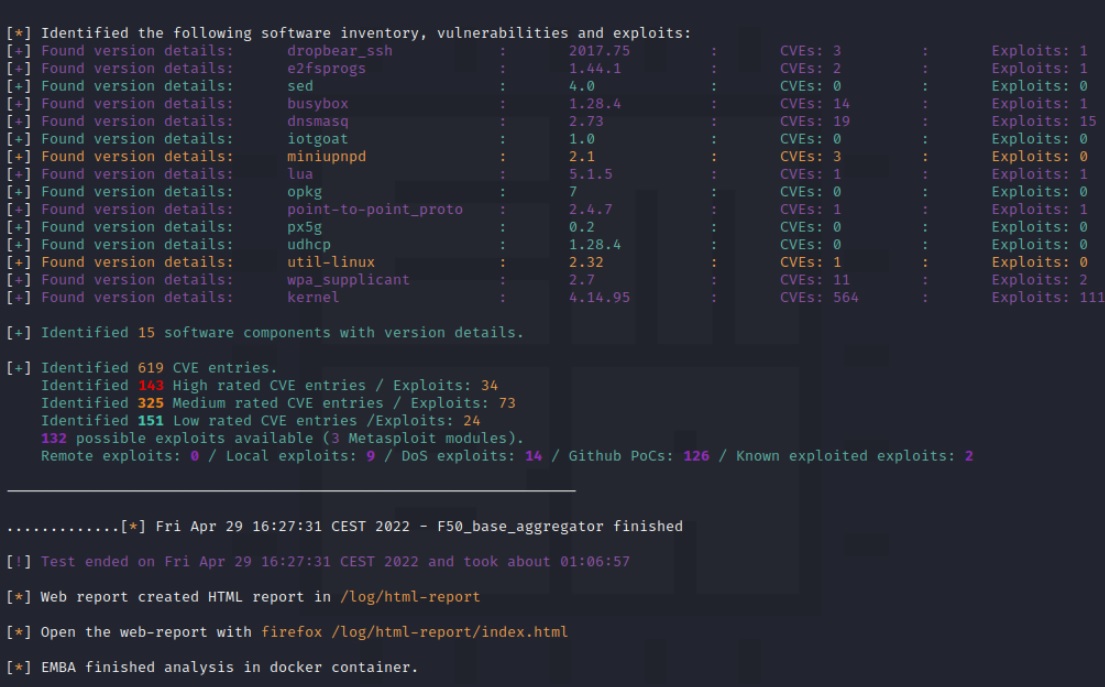

ทดสอบเฟิร์มแวร์ด้วยการจำลองการโจมตีเพื่อหาช่องโหว่และจุดอ่อน เทียบกับระดับค่าความเสี่ยง CVE (Common Vulnerabilities and Exposures)

FUNCTIONAL AND SYSTEM TESTING

ตรวจสอบการทำงานของเฟิร์มแวร์ด้วยกระบวนการทดสอบอัตโนมัติเพื่อค้นหาช่องโหว่ที่อาจเกิดขึ้น รวมถึงการทดสอบเพื่อหาข้อบกพร่องที่เกิดจากการจัดการหน่วยความจำไม่เหมาะสม, ปัญหาในการตรวจสอบสิทธิ์, และปัญหาความปลอดภัยอื่นๆ

MEMORY MANAGEMENT CHECKS

ตรวจสอบการจัดการหน่วยความจำเพื่อหาช่องโหว่เช่น buffer overflows หรือ memory leaksy leaks

มาตรฐานการตรวจสอบ

การตรวจสอบเป็นไปตามมาตรฐาน OWASP Firmware Security Testing Methodology (FSTM)ETSI EN 303 645 cyber security testing และ NIST 8259 ดังนี้

Information Gathering

การรวบรวมข้อมูลทางเทคนิคและเอกสารที่เกี่ยวข้องกับฟังก์ชันเฟิร์มแวร์ของอุปกรณ์ที่ส่งตรวจ

.

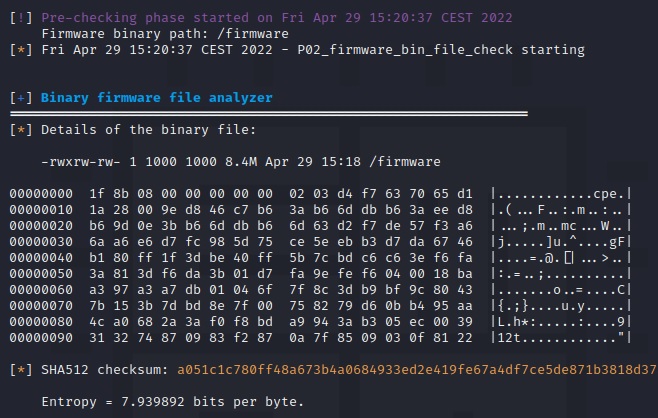

Obtaining firmware

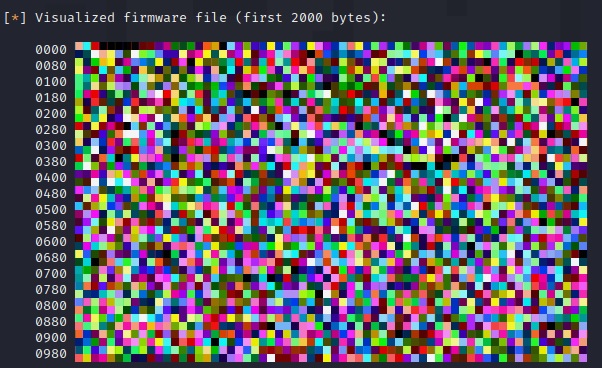

เริ่มตรวจสอบเนื้อหาของเฟิร์มแวร์ ระบบจะจัดทำการสร้างไฟล์อิมเมจของเฟิร์มแวร์เพื่อเข้าสู่กระบวนวิเคราะห์

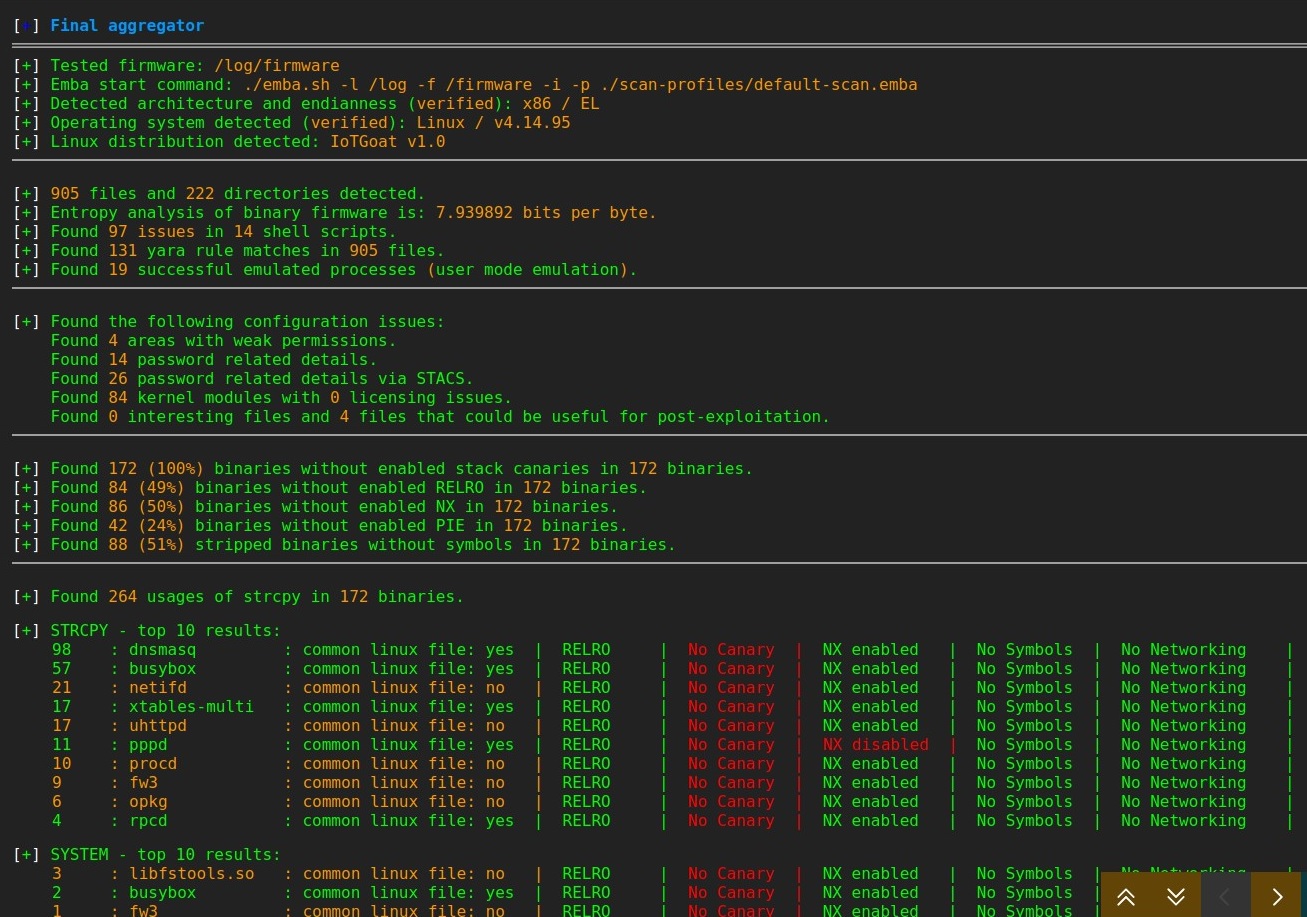

Analyzing Firmware

การวิเคราะห์ฟังก์ชันเฟิร์มแวร์ ตรวจสอบลักษณะของฟังก์ชันเฟิร์มแวร์ที่ส่งตรวจ

Dynamic Analysis

ทำการทดสอบความปลอดภัยแบบไดนามิกกับฟังก์ชันเฟิร์มแวร์และอินเตอร์เฟสของแอปพลิเคชัน

Extracting the Filesystem

การแยกไฟล์ระบบ เพื่อแยกเนื้อหาไฟล์ระบบออกจากฟังก์ชันเฟิร์มแวร์

Analyzing Filesystem Contents

การวิเคราะห์เนื้อหาไฟล์ระบบ เพื่อวิเคราะห์ไฟล์การกำหนดค่าและไบนารีของระบบไฟล์ที่แยกออกมาเพื่อค้นหาช่องโหว่

Emulating Firmware

การสร้างระบบเสมือนแบบฟังก์ชันเฟิร์มแวร์เพื่อการทดสอบไฟล์และส่วนประกอบของฟังก์ชันเฟิร์มแวร์

Runtime Analysis

การวิเคราะห์ระหว่างการทำงาน เป็นการวิเคราะห์ไบนารีที่คอมไพล์ระหว่างการทำงานของอุปกรณ์

Binary Exploitation

การใช้ประโยชน์จากไบนารี เป็นการใช้ประโยชน์จากช่องโหว่ที่พบในขั้นตอนก่อนหน้าเพื่อทำการเข้าถึงระบบหรือการดำเนินการรหัส

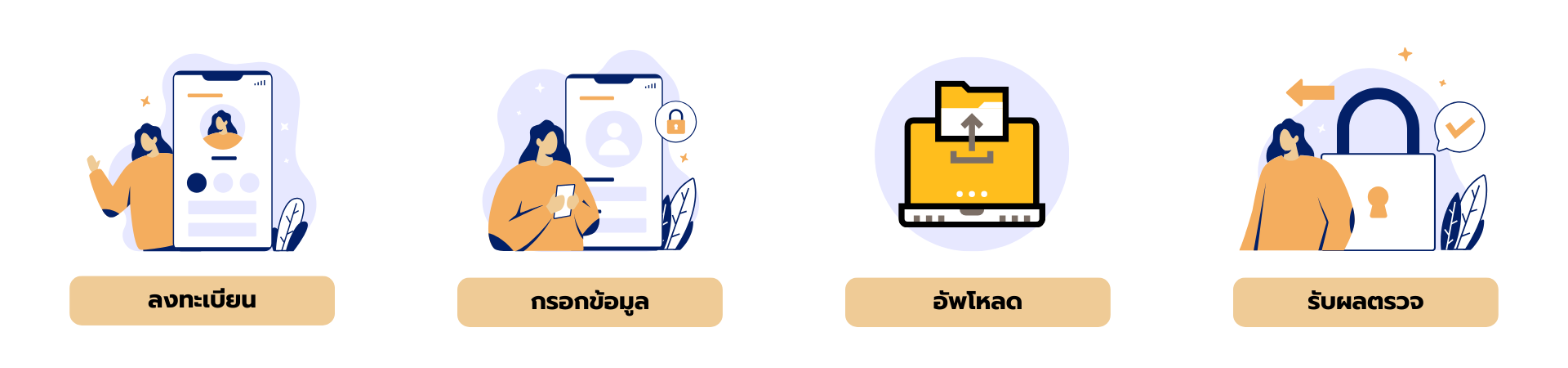

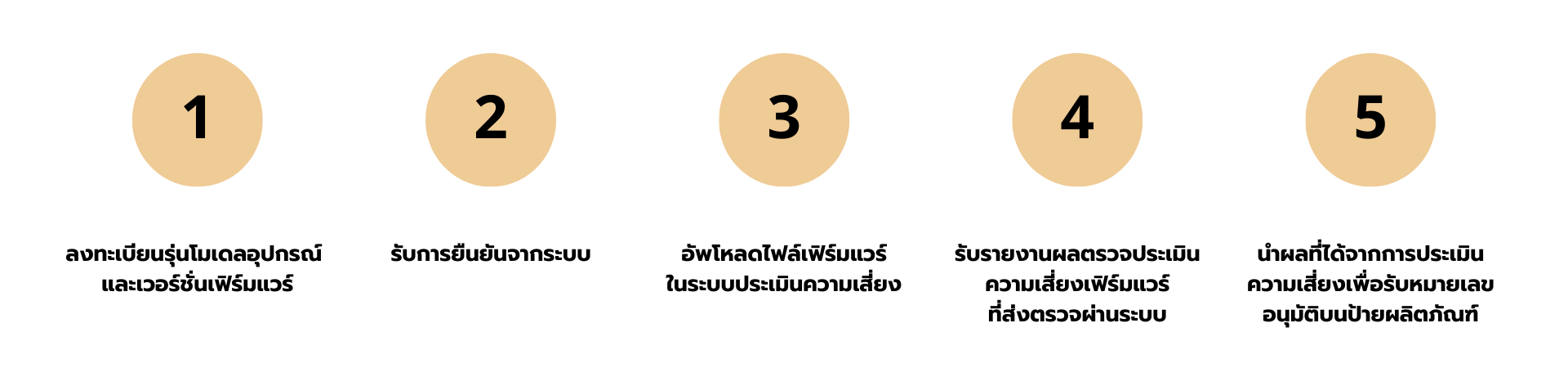

ขั้นตอนการตรวจสอบ

ทางสมาคมส่งเสริมนวัตกรรมเทคโนโลยีไซเบอร์ มีขั้นตอนการตรวจสอบผ่านระบบแพลตฟอร์มเพื่อใช้ในการตรวจสอบช่องโหว่และความเสี่ยงที่เกิดขึ้นกับระบบเฟิร์มแวร์จากอุปกรณ์ IoT