ระบบ Lawful Interception (LI) ถามตอบเพื่อสร้างความเข้าใจ

ด้วยว่าคำว่า LI หรือ ระบบ Lawful Interception ยังมีหลายท่านยังสงสัยกับคำศัพท์ดังกล่าวนี้พอสมควร

ในฐานะที่ผมเป็นคนแรกๆ ที่เผยแพร่บทความที่เกี่ยวกับ LI มา จึงอยากจะสร้างความเข้าใจให้เกิดขึ้นสำหรับผู้เริ่มศึกษาและผู้ที่จะนำไปสื่อสาร

หรือเผยแพร่ข้อมูลได้อย่างถูกต้องและเหมาะสมให้ก่อประโยชน์แก่สังคมต่อไปในอนาคต

จึงขอเริ่มด้วยการ ถาม-ตอบ เกี่ยวกับคำศัพท์ Lawful Interception กันก่อน

โดยมีคำถามตั้งต้นดังนี้

1. Lawful Interception คืออะไร ?

2. การจัดทำ ระบบ Lawful Interception ทำเพื่ออะไร ?

3. มีการดำเนินการจัด LI ทำอย่างไรแบบ step by step ?

4. ปัญหาและอุปสรรคในการดำเนินการอะไรบ้าง ?

5. LI ได้ประโยชน์อย่างไร ?

6. ใครเป็นผู้ได้- ใครเสียประโยชน์จากการทำ LI ?

7. การทำ LI มีผลกระทบต่อสังคมอย่างไร ?

โดยข้อ 4 ถึง 7 ยังไม่ขอกล่าวถึงในที่นี้

คำถามที่ 1 : Lawful Interception คืออะไร ?

ตอบ :

คือระบบการตรวจสอบข้อมูลสารสนเทศที่ถูกต้องตามกฏหมาย หรือ กฏระเบียบภายในองค์กร

ซึ่งเราสามารถแบ่งรูปแบบในการตรวจสอบข้อมูลแบบ LI ดังนี้

– ระดับโลก / ระดับภูมิภาค

– ระดับประเทศ

– ระดับบริษัท และหน่วยงาน

1. ระดับโลก / ระดับภูมิภาค นั้นจะพบว่าการสร้างเป็นกฏระเบียบการปฏิบัติการ Lawful Interception มีความพยายามให้เป็นสากลโดยการออกมาตรฐานต่างๆ

เพื่อมารองรับได้แก่ สถาบันมาตรฐานโทรคมนาคมแห่งยุโรป (European Telecommunications Standards Institute : ETSI) โครงการ 3rd Generation Partnership Project (3GPP)

หรือองค์กรต่าง ๆ ของเคเบิลแล็บส์ (CableLabs) ที่รับผิดชอบด้านเครือข่ายไร้สาย/อินเทอร์เน็ต เครือข่ายไร้สาย และระบบเคเบิล ตามลำดับ ในสหรัฐฯ

ข้อบังคับที่เทียบเคียงได้ให้อำนาจตามกฎหมาย Communications Assistance for Law Enforcement Act (CALEA)

ซึ่งได้ระบุความสามารถเจาะจงโดยการประกาศใช้ ด้วยความร่วมมือของคณะกรรมการกลางกำกับดูแลกิจการสื่อสาร (Federal Communications Commission) และกระทรวงยุติธรรม

2. ระดับประเทศ ในแต่ละประเทศอาจมีกฏระเบียบแตกต่างกันไป ขึ้นกับการบริหารและการปกครองของแต่ละประเทศ อย่างเช่นประเทศที่เป็นสังคมนิยม

หรือ สาธารณรัฐก็จะมีความเด็ดขาดในการออกกฏเกณฑ์ต่างๆที่เกี่ยวข้องกับการใช้งานข้อมูลสารสนเทศและอินเทอร์เน็ต เช่นประเทศ จีน พม่า

และประเทศแถบอาหรับ , ส่วนประเทศที่เป็นเสรี ที่มีระบอบประชาธิปไตย ก็มีหลายประเทศที่ทำ LI อย่างเป็นกิจลักษณะ โดยเฉพาะประเทศที่พัฒนาแล้ว

เช่น อเมริกา แคนาดา ญี่ปุ่น เป็นต้น ด้วยเหตุว่าการเปิดเสรีในแสดงความคิดเห็นในการกระทำใดๆก็ตามนั้น ผู้แสดงความคิดต้องรับผิดชอบการกระทำของตนด้วย

เพราะถึงจะเสรีแต่ก็ตรวจสอบได้ หากพบการก่อเหตุอันจะทำให้เป็นภัยแก่ประเทศของตนเอง แล้วนั้นต้องป้องกันภัยไม่ให้ภัยนั้นตกสู่ประชาชน นี้เป็นแนวคิดของประเทศที่เสรีที่พัฒนาแล้ว

สำหรับประเทศไทยนั้นได้มีการนำ LI พิจารณาหลายครั้งแต่ปัจจุบันยังคงไม่ได้ทำกันอย่างเป็นกิจลักษณะและยังไม่มีหน่วยงานที่รับผิดชอบอย่างเป็นทางการ

3. ระดับบริษัท / หน่วยงาน ได้แก่ ธนาคาร บริษัทมหาชน หรือ บริษัทที่เกี่ยวข้องกับการผลิต บริษัทที่เกี่ยวข้องกับข้อมูลการให้บริการประชาชน

เหล่านี้ล้วนแล้วแต่จัดทำ Lawful Interception ซึ่งความแตกต่างในระดับประเทศและภูมิภาคนั้น คือ การดำเนินการและการออกกฏเกณฑ์ต่างๆ

ที่อาจจะเกิดผลลัพธ์ในเชิงรูปธรรมได้สะดวกว่าในระดับอื่นที่กล่าวมา

คำถามที่ 2 : การจัดทำ Lawful Interception ทำเพื่ออะไร ?

ตอบ :

เป้าหมายของการทำ Lawful Interception นั้นคือ การตรวจสอบข้อมูลอันอาจก่อให้เกิดความเสียหาย การกระทบต่อความมั่นคงของ ภูมิภาค ประเทศ และ องค์กร

โดยข้อมูลในนี้คือการติดต่อสื่อสารระหว่างผู้ส่งสารและผู้รับสาร โดยผ่านผู้ให้บริการข้อมูล ซึ่งจะเฉพาะจงเจาะสำหรับข้อมูลที่สื่อสารผ่านระบบเครือข่ายคอมพิวเตอร์

และอินเทอร์เน็ต เป็นสำคัญ เนื่องจากข้อมูลบนอินเทอร์เน็ตมีความเสรีในตัว ซึ่งหากจะจำแนกเจาะจงว่าผู้ใดเป็นผู้ส่งสารนั้นจะไม่สามารถทำได้หากขาดระบบการทำ Lawful Interception

ข้อมูลที่ก่อให้เกิดความเสียหาย นั้น อาจแบ่งได้ดังนี้

– ข้อมูลที่เกิดจากการแสดงความคิดเห็นที่เป็นภัยต่อประเทศ และ องค์กร ซึ่งในที่นี้จะหมายถึงความคิดเห็นจากบุคคลทั่วไป หรือ พนักงานในองค์กร

ที่มีลักษณะความคิดที่แตกต่างกัน ซึ่งนำไปสู่ความขัดแย้ง อันก่อให้เกิดผลเสียหายตามมา หากมีความผิดตามกฏระเบียบแบบแผน , กฏหมาย , วัฒนธรรมและศิลธรรมอันดีงาม

แล้วก็จะก่อให้เกิดความเสียหายต่อภาพลักษณ์องค์กร หรือประเทศ ได้ ยกตัวอย่างเช่น ในระดับประเทศ เป็นประเทศไทย การแสดงความคิดเห็นซึ่งมีผลกระทบต่อสถาบันหลักของประเทศ

เช่น สถาบันพระมหากษัตริย์ ซึ่งถือได้ว่าเป็นศูนย์รวมจิตใจของประชาชนชาวไทย มีความอ่อนไหวในการแสดงความคิดเห็น หรือแม้กระทั่ง ความขัดแย้งทางความคิดเสื้อแดง เสื้อเหลือง เป็นต้น

ในระดับองค์กร ก็จะมองในเรื่องทรัพยากรบุคคล อันทำให้เกิดความเสื่อมเสียขององค์กร และการเสียผลประโยชน์ขององค์กรเป็นหลัก

– ข้อมูลที่เป็นบ่อเกิดของอาชญากรรม ได้แก่ การหลอกลวงในชนิดต่างๆ ผ่านช่องทางการสื่อสาร ซึ่งในปัจจุบันก็จะพบข้อมูลประเภทนี้มากขึ้น

เช่น อาชญากรรมข้ามประเทศ , การหลอกลวงผ่านแก๊ง Call Center ผ่านระบบ VoIP อินเทอร์เน็ต , การค้ามนุษย์, การค้ายาเสพติด ผ่านช่องทางสื่อสารอินเทอร์เน็ต เป็นต้น

– ข้อมูลที่เป็นภัยคุกคาม ได้แก่ การก่อการร้าย, การวางระเบิด, การขโมยข้อมูลภายในองค์กร/หน่วยงาน การละเมิดลิขสิทธิ ทรัพย์สินทางปัญญา

และการกระทำอื่นที่ทำให้ประชาชนในประเทศและองค์กร เกิดความไม่ปลอดภัยในชีวิตและทรัพย์สิน เป็นต้น

– ข้อมูลที่เป็นภัยคุกคามทางเทคนิค ได้แก่ การแพร่ระบาดของไวรัสคอมพิวเตอร์ การบุกรุกเครือข่ายคอมพิวเตอร์จาก Hacker ,

การโจมตีเพื่อให้ระบบข้อมูลไม่สามารถทำงานได้ DDoS / DoS , การส่งข้อมูลขยะ (Spam) การหลอกลวง (Phishing) ทำให้เกิดผู้เสียหาย เป็นต้น

หากประเทศใด หรือ องค์กรใด ยังไม่มีระบบที่สามารถตรวจสอบข้อมูลอันเป็นภัยดังกล่าวมานั้น จะทำให้การก่อเหตุอันไม่เหมาะสมนั้นเกิดขึ้นอย่างต่อเนื่อง

และกระทบต่อชีวิตความเป็นอยู่ของประชาชนในประเทศนั้นได้ เนื่องจากการกระทำความผิดในรูปแบบการสื่อสารผ่านช่องทางเครือข่ายคอมพิวเตอร์

และอินเทอร์เน็ตนั้นไม่สามารถตรวจสอบที่มาที่ไปของข้อมูลได้หากไม่มี กระบวนการ ,เทคโนโลยี และ บุคคลการ พอเพียง

ในบางประเทศที่มีการใช้งานข้อมูลอินเทอร์เน็ตจำนวนมาก เช่น จีน และ อเมริกา จึงสนใจการทำ Lawful Interception มาก

และมีกฏระเบียบที่ชัดเจนสำหรับความมั่นคงของชาติและการป้องกันประเทศของตนให้พ้นจากภัยอันตรายที่เกิดจากการสื่อสารข้อมูล เป็นต้น

คำถามที่ 3 : มีการดำเนินการจัด LI ทำอย่างไรแบบ step by step ?

ตอบ

ขั้นตอนการทำ Lawful Interception (LI) เนื่องจากในขั้นต้นได้บอกว่า LI นั้นเป็นระบบ ซึ่งในระบบนั้นจะมีส่วนประกอบย่อย โดยสามารถแยกเป็นองค์ประกอบได้ดังนี้

1. องค์ประกอบการดำเนินการ LI (Process) : การออกกฏเกณฑ์เพื่อปฏิบัติ อันเป็นที่ยอมรับในสังคม จะจัดทำเป็น

1.1 นโยบาย (Policy) เพื่อออกกฏระเบียบมาตราฐานกลาง (Compliance) ที่ใช้ในประเทศ หรือ องค์กร

1.2 กระบวนการปฏิบัติ (Procedure)

1.3 บทบาทหน้าที่รับผิดชอบ : หน่วยงานที่เกี่ยวข้อง หน่วยงานที่รับผิดชอบในการปฏิบัติงาน หน่วยงานที่กำกับดูแลการออกนโยบาย เป็นต้น

2. องค์ประกอบด้านเทคโนโลยี และการออกแบบ ระบบ Lawful Interception

2.1 ระดับประเทศ

– จัดทำตามแผนปฏับัติการตามนโยบายงานกลาง (Compliance) ที่กำหนดขึ้น

– ทำความเข้าใจสำหรับผู้ให้บริการข้อมูลเครือข่ายคอมพิวเตอร์และอินเทอร์เน็ต

– ศึกษาวงจรการเชื่อมต่อข้อมูลเครือข่ายคอมพิวเตอร์และอินเทอรเน็ตในฝั่งผู้ให้บริการ เพื่อออกแบบระบบให้รองรับกับปริมาณข้อมูลจราจรเครือข่ายคอมพิวเตอร์ (Traffic data)

– การจัดทำประเภทข้อมูลเพื่อใช้ในการทำการตรวจสอบ ได้แก่ ชนิดของ Protocol ที่ใช้สำหรับการสื่อสาร, ชนิดการสื่อสาร เป็นต้น

– การจัดทำระบบตรวจสอบข้อมูลที่สื่อสารกันภายในประเทศ

– การจัดทำระบบตรวจสอบข้อมูลที่สื่อสารจากภายในประเทศออกสู่ต่างประเทศ

– การจัดทำระบบตรวจสอบข้อมูลที่สื่อสารจากต่างประเทศเข้าสู่ภายในประเทศ

– ฐานข้อมูลการเก็บประวัติเพื่อสืบค้นเฉพาะกรณี

หากมีหน่วยงานที่ดูแลรับผิดชอบที่รัฐบาลมอบหมายให้ดูแล LI ต้องทำมากขึ้นโดยการนำข้อมูลจากผู้ให้บริการอินเทอร์เน็ตมาใช้ร่วม (ยังไม่ขออธิบายในขั้นนี้)

*** ในทางเทคนิคแล้วการตรวจสอบข้อมูลในระดับประเทศไม่สามารถที่เก็บบันทึกข้อมูลทุกการกระทำทั้งหมดในการสื่อสารได้ จะทำเป็นกรณีๆ ตามเป้าหมายที่ได้ต้องสงสัยไว้

หรือบางแอฟลิเคชั่นที่สำคัญเพื่อเฝ้าติดตามเป็นกรณีพิเศษ ดังนั้นหากคิดว่าจะเป็นการละเมิดสิทธิส่วนบุคคลก็ต้องขอให้คิดใหม่ว่าในทางเทคนิคไม่มีทางที่เก็บข้อมูลได้หมด

และข้อมูลที่ได้ก็ยังไม่ได้หมายความว่าคือบุคคลคนนั้นจริง เพราะในโลกการสื่อสารโดยเฉพาะการสื่อสารผ่านช่องทางอินเทอร์เน็ตสิ่งที่ตรวจสอบได้คือ IP Address เท่านั้น

ดังนั้นค่า IP Address ไม่ได้บอกถึงว่าคนคนนั้นคือใครได้ ต้องมีขั้นตอนในการตรวจสอบเพิ่มเติมมากกว่านี้ ส่วนเรื่องเนื้อหาของข้อมูลที่ส่งผ่านเครือข่ายคอมพิวเตอร์และอินเทอร์เน็ต

หากไม่ใช่เนื้อหาจากทางการข่าวให้เฝ้าสังเกต หรือ เนื้อหาที่ก่อให้เกิดอาชญากรรม เป็นเนื้อหาจากการใช้งานอินเทอร์เน็ตโดยทั่วไปก็ไม่ต้องกังวลเพราะการทำระดับประเทศต้องมี

เป้าหมายชัดเจนถึงจะสามารถตรวจสอบข้อมูลได้ ***

2.2 ระดับบริษัท

– จัดทำตามแผนปฏับัติการตามนโยบายงานกลาง (Compliance) ที่กำหนดขึ้น

– จัดทำระบบฐานข้อมูลพนักงาน (Inventory) ค่าเครื่องคอมพิวเตอร์ ตามที่อยู่แผนกชั้น

– การจัดทำระบบตรวจสอบข้อมูลที่สื่อสารภายในองค์กร

– การจัดทำระบบตรวจสอบข้อมูลที่สื่อสารจากภายในองค์กรออกสู่นอกองค์กร

– การจัดทำระบบตรวจสอบข้อมูลที่สื่อสารจากภายนอกองค์กรเข้าสู่ภายในองค์กร

– การเก็บบันทึกข้อมูลจราจรคอมพิวเตอร์ (Log) ตามกฏหมาย

3. องค์ประกอบในการปฏิบัติการ (Operation) : หากได้มีการจัดตั้งหน่วยงานที่ดูแล เพื่อปฏิบัติการ ต้องจัดหาบุคคลากรที่มีความรู้ความสามารถ

และมีบทบาทหน้าที่ในส่วนที่ได้จัดทำขึ้นตามแผนงานและนโยบายที่กำหนดไว้ เพื่อการปฏิบัติงานได้อย่างต่อเนื่องและก่อให้เกิดประโยชน์แก่สังคมส่วนรวม

โปรดอ่านตอนต่อไป …

Nontawattana Saraman

นนทวรรธนะ สาระมาน

เขียน 28/01/55

หมายเหตุ :

– หากคัดลอกข้อมูลจากบทความนี้ไปเผยแพร่ ไม่ว่าจะเป็นสาธารณะหรือในที่ประชุม โปรดอ้างอิงชื่อผู้เขียน

– ผู้เขียนได้เขียนบทความนี้จากประสบการณ์ อาจมีบางแง่บางมุมที่แตกต่างกันจากที่ได้รับรู้ และบางแง่บางมุมที่ยังไม่สามารถเผยแพร่ได้อย่างครบถ้วน

การนำไปเผยแพร่โปรดใช้วิจารญาณในการติดสินใจ

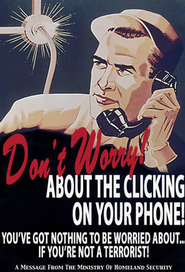

ภาพประกอบจากบทความ Shadow Factory Revelations : The illegal NSA Domestic Spy Dragnet