คุณเคยสงสัยบ้างไหมว่าเวลาเราติดตั้งระบบ (Implement) ระบบเก็บบันทึกข้อมูลจราจร (log) เราต้องทำอย่างไรบ้าง

คุณเคยสงสัยบ้างไหมว่าเวลาเราติดตั้งระบบ (Implement) ระบบเก็บบันทึกข้อมูลจราจร (log) เราต้องทำอย่างไรบ้าง

แน่นอนวิธีนี้ทุกคนต้องคิดถึงในทิศทางเดียวกัน คือ การเก็บบันทึกข้อมูลผ่านระบบ Syslog Server และพัฒนาการต่อจาก Syslog Server คือเป็นระบบ SIM (Security Information Management) ต่อไป ไม่ว่าเป็นระบบ Syslog Server หรือ SIM เป็นลักษณะการใช้งานเหมือนกัน แต่การทำงานต่างกัน คือ

การใช้งาน ทั้งคู่เป็นระบบรับข้อมูล หรือพูดภาษาง่ายๆ ว่าเป็น”ตัวรับ” รับอะไร รับข้อมูล Log จากอุปกรณ์ , เครื่องแม่ข่าย หรือ Application ต่างๆ แสดงว่าการรับครั้งนี้จะเกิดขึ้นก็ต่อเมื่อ มีการส่งข้อมูลที่ต้องบันทึกมาที่เครื่อง Syslog หรือ SIM นั้นเอง อุปกรณ์ Router , Firewall , IDS/IPS เครื่องแม่ข่าย Web Server , Mail Server อื่นๆ ต้องส่ง Log ไปที่ Syslog Server พูดง่ายๆ ว่า ต้องมี “ตัวส่ง”

ฉะนันการส่งนี้จะเกิดขึ้นเองไม่ได้ ต้องอาศัย คนหนึ่งคน ไปกำหนดเส้นทางการส่งข้อมูล ให้ส่งข้อมูลผ่าน Protocol Syslog หากเป็นระบบธรรมดาก็ไม่ลำบากอะไร คือส่งผ่าน UDP 514 ส่งมาเป็นระยะๆ หรือ ส่งจากการควบคุมของ server ฝั่งรับ (Syslog Server) หากรับข้อมูล Log ไม่ปกิต คือส่งนอกเหลือจากแบบฟอร์ม UDP 514 ก็ต้องหา Manual กันให้วุ่นวายแน่ครับ

สรุปว่า ระบบ Syslog Server และ ระบบ SIM มีการใช้งานเหมือนกัน คือเป็น ระบบรับข้อมูล Log จากเครื่องส่ง (อุปกรณ์ เครื่องแม่ข่าย เครื่องลูกข่าย Application) เหมือนกัน

ส่วนการทำงานและผลลัพธ์ ที่เกิดขึ้นจาก Syslog Server และ ระบบ SIM ต่างกัน ตรงที่ว่า

Syslog Server เก็บข้อมูลอย่างเดียว ส่วน SIM เก็บข้อมูลแล้วนำไปวิเคราะห์ เปรียบเทียบตาม มาตราฐานต่างๆ (Compliance) โดยมีรูปแบบการรวบรวมข้อมูลที่ต่างกันในแต่ละ Products เพื่อให้การ Compliance ได้ตรงตามมาตราฐานนั้นๆ (ส่วนใหญ่ Products ที่ขายๆ กันจะ Compliance ตามมาตราฐาน ISO 27001 , HIPAA , SOX , PCI หรืออื่นๆ ที่เป็นสากล ไม่ได้เกี่ยวกับ มาตรา ต่างๆ ใน พ.ร.บ. ว่าด้วยการกระทำผิดทางคอมพิวเตอร์ ของประเทศไทย เราต้องจับประมวลผลเหตุการณ์เอง)

ข้อดี ข้อเสีย ของระบบ Syslog Server และ SIM คือ

ข้อดี ที่เห็นได้ชัด คือ การได้รับ Log อย่างครบถ้วน ละเอียดและแม่นยำ กว่าวิธีอื่นๆ และเป็นการมองภาพการใช้งานระบบ IT ทั้งองค์กรได้

ข้อเสีย มักจะติดปัญหาเรื่องการติดตั้ง (Implement) เนื่องจากต้องไป Config อุปกรณ์ (Devices) ทั้งหมด หรือ ลงซอฟต์แวร์ ในอุปกรณ์ เพื่อทำการส่งค่า Log มาที่ตัวรับกลาง คือระบบ Syslog Server / SIM นั้นเอง

สมมุติว่า มี Devices อยู่ 20 ตัว ก็ต้องส่งคน ไป Config หรือ ลงซอฟต์แวร์ ทั้ง 20 ตัวนี้ส่ง Log ออกมาให้ตัวรับกลาง (Syslog Server/SIM) ถ้ามี 200 ตัว ก็ต้องทำเช่นกัน ซึ่งในโลกความเป็นจริงแล้ว คนที่เข้าไปทำอย่างงันได้ต้องมีความรู้ ในแต่ละ เวอร์ชั่น ยี่ห้อ อุปกรณ์ที่จะทำการส่ง Log

ปัญหาข้อ 2 คือเนื้อที่การเก็บข้อมูล ที่ต้องใช้ระบบ (Storage) มาใช้งาน เพื่อรองรับ Log จำนวนมากจากอุปกรณ์ ซึ่งหากพูดถึงระบบ Storage ก็จะมีค่าใช้จ่ายเพิ่มขึ้นอีก

ปัญหาข้อ 3 คือการออกแบบ Syslog Server / SIM หากออกแบบไม่ดีพอ อาจเกิดการ DDoS/DoS เข้าสู่เครื่อง Syslog Server เสียเอง เนื่องจากการส่ง Log จาก Devices จำนวนมากในแต่ละช่วงเวลาการส่งที่กำหนดมา หากมีการส่งมาก ในเวลาพร้อมๆกัน ก็เกิด DDoS ขึ้นเองได้ ซึ่งทำให้ Syslog Server / SIM ใช้การไม่ได้

ปัญหาข้อที่ 4 เรื่อง License หากเป็นซอฟต์แวร์ที่ต้องติดตั้งตามเครื่องเพื่อทำการ ส่ง Log ออกมาจะต้องคิดค่าใช้จ่ายเพิ่ม เป็นเงาตามตัว

สรุปว่าการใช้ Syslog Server / SIM เป็นเรื่องดีในทางอุดมคติ แต่ในโลกความเป็นจริง ยังยากที่เป็นไปได้ โดยเฉพาะ IT ในประเทศไทย ที่ค่อนข้างมีงบประมาณจำกัด ในการลงทุน

สามารถอ่านวิธีการเก็บ Log ได้ที่ http://nontawattalk.blogspot.com/2007/10/network-time-machine-1.html

ทางทีมพัฒนา SRAN มองเห็นปัญหานี้ จึงได้พัฒนาระบบ SRAN Security Center ที่ออกแบบมา เพื่อประหยัดงบประมาณ สร้างแนวทางการเก็บ Log บนความพอเพียง และ ตัดปัญหาต่างๆ ที่พบจาก การติดตั้งก็ดี การต้องหา Storage เพิ่มก็ดี การถูก DDoS/DoS กันเองก็ดี ตัดปัญหานี้ทิ้งไปได้แบบ อยู่หมัด เพียงใช้อุปกรณ์เดียว

SRAN Security Center ได้ใช้เทคโนโลยี Passive Scan เก็บรวบรวมข้อมูลแบบเงียบ โดยใช้การ TAP จาก Core Switch และใช้เทคโนโลยี IDS/IPS และ Network Analysis มาใช้ในการทำเปรียบเทียบเหตุการณ์ภัยคุกคาม (Correlation log)

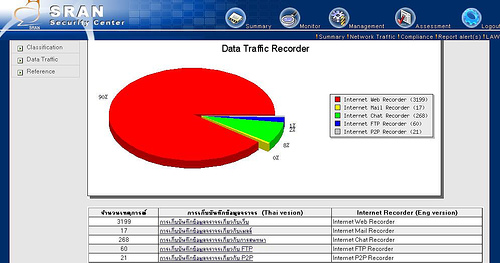

ส่วนข้อมูลการใช้งานปกติ เราก็ทำการเก็บบันทึกให้ เช่น การเก็บบันทึกการใช้เว็บ เมลล์ สนทนา อื่นๆ ครบถ้วน โดยการทำ Filtering เฉพาะ กฏหมายไทยให้เก็บบันทึก ไม่เอาข้อมูลทั้งหมด จึงทำให้เกิดผลดี อยู่ดังนี้

1. การติดตั้งง่าย เพียงเสียบสายแลนกับตัว Core Switch ทำการเปิดเครื่อง รอ Passive ข้อมูลเข้าเครื่อง SRAN จึงทำให้คนที่ติดตั้งระบบ SRAN ไม่จำเป็นต้องใช้ผู้เชี่ยวชาญ ที่ต้องรู้ทุกอุปกรณ์

2. ตัดปัญหาเรื่องเนื้อที่การเก็บข้อมูล และการใช้ Storage เนื่องจากตัวระบบ Filter เฉพาะส่วนที่ทางกฏหมายบังคับให้เก็บ และเพิ่มวิธีการบีบอัดข้อมูลพิเศษ จึงทำให้ไม่ต้องการเนื้อที่ความจำจำวนมากอีกต่อไป เพียงฮาร์ดดิสในการเก็บมีมากกว่า 80 G ก็สามารถเก็บ Log ทั้งหมดที่เกิดบนเครือข่าย ขึ้นผ่านตัวระบบนี้ได้ไม่นานกว่า 1 ปี ตามกฏหมายบังคับแล้ว เนื่องจาก Log ในแต่ละวันที่พบในเครื่อง SRAN เมื่อผ่านการบีบอัดแล้ว จะเหลือเพียง 500K – 5M ขึ้นอยู่กับขนาด Site ที่ติดตั้ง 500k – 5M x 365 ก็ตกแค่ปีละ ไม่ถึง 50G อีกด้วย

3. Log ที่เกิดขึ้นไม่สามารถแก้ไข ได้ในตัวระบบ เพราะสร้างค่า Check SUM เพื่อเป็นการยืนยันความไม่เปลี่ยนแปลงของข้อมูลใน Log นั้น อีกทั้งระบบจัดหน้าควบคุม เป็นแบบปฏิทิน ซึ่งสามารถดูย้อนหลัง Log แบบ Replay ดึงเหตุการณ์ของวันที่กำหนดเปิดขึ้นมาดูได้ โดยไม่ต้องใช้ ซอฟต์แวร์อื่นช่วย (สามารถดู คลิป Live Demo ในส่วน ตัวอย่าง หน้าจอ Log Archives ที่สามารถดูย้อนเวลา เพื่อดูเหตุการณ์ที่เกิดขึ้นไปแล้วได้ )

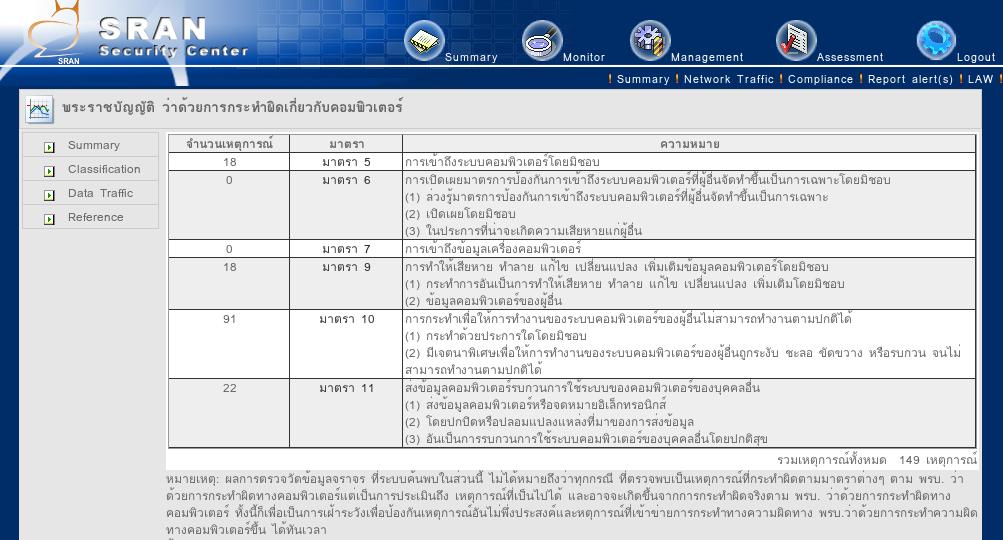

4. Log ที่เกิดขึ้นนอกจากบันทึกตาม พ.ร.บ ที่ให้เก็บ ทั้งการใช้เว็บ เมลล์ สนทนา อื่นๆ แล้ว ระบบ SRAN Security Center ยังทำการ รวบรวมข้อมูลและจับเปรียบเทียบ ตามมาตราต่างๆ เพื่อเป็นการป้องกัน ตนเองก่อนที่เกิดความเสี่ยงหาย โดยออกรายงานผลความเสี่ยงเองอัตโนมัติ

จากรูปเป็นการประมวลเหตุการณ์เพื่อจับเปรียบเทียบความเสีี่ยงตาม มาตราต่างๆ โดยอัตโนมัติเพียงตัวเดียวอยู่หมัดได้ ครบทั้งเทคโนโลยี และลดความซับซ้อน รวมถึง ประหยดังบประมาณ ในการลงทุน IT Security ให้สอดคล้องตาม พ.ร.บ. ว่าด้วยการกระทำผิดทางคอมพิวเตอร์อีกด้วย

ปัจจุบันนี้ทางสำนักงานตำรวจแห่งชาติได้ติดตั้งระบบ SRAN Security Center เพื่อใช้งานจริง ในการเก็บบันทึกเหตุการณ์ข้อมูลจราจร (Log) ในสำนักงานตำรวจแห่งชาติเอง ซึ่งเป็นเครื่องยืนยันว่าการคิดค้นผลิตภัณฑ์ในรูปแบบเทคโนโลยีที่ป้องกันภัย รวมถึงการเก็บบันทึกข้อมูลของ SRAN ได้รับการยอมรับจากตำรวจไทย

อ่านข้อมูลเพิ่มเติม : http://www.oknation.net/blog/PY-TECH