การโจมตีทางไซเบอร์ ต้อง “รู้เขา รู้เรา” ใครโจมตีเรา และเราโจมตีใคร

เราเคยเสนอระบบเพื่อให้รู้ทันภัยคุกคามจาก การโจมตีทางไซเบอร์ ให้กับรัฐบาลไทย เพื่อให้ภาพรวมการโจมตีที่เกิดขึ้นในประเทศไทย เพื่อการป้องกันภัยอย่างยั่งยืน

แต่ด้วยว่าเป็นเรื่องที่อธิบายลำบากเนื่องด้วยเป็นภาษาทางเทคนิคจึงทำให้โครงการยังไม่เกิดเป็นชิ้นเป็นอัน ด้วยความฝันส่วนตัวของกลุ่มเราจึงอยากทำระบบดังกล่าว

ให้เป็นความจริงโดยไม่ต้องสนใจว่าใครจะให้ทำ เงินลงทุนมาจากไหน ? หรือระบบนี้จะเป็นว่าต้องการหรือไม่ก็ตาม เราได้ดำเนินการด้วยเงินทุนตัวเองสร้างระบบขึ้นมา

จนเราได้เก็บเกี่ยวข้อมูลได้ระดับหนึ่งเป็นข้อมูลที่น่าสนใจ และเป็นพื้นฐานที่ดีในการจะ “รู้เขา รู้เรา” หากนำไปใช้จริงจะช่วยลดปริมาณข้อมูลจราจร (Data Traffic)

ที่เป็นภัยคุกคามไม่ว่าเป็นภัยทางอาชญากรรมคอมพิวเตอร์ที่แฝงมากับการสร้างบอทเน็ต การหลอกลวง การแฮก การขโมยข้อมูลเป็นต้น จะทำให้อินเทอร์เน็ตในประเทศไทย

มีความมั่นคงปลอดภัยขึ้น โดยเฉพาะประชาชนผู้ใช้งานอินเทอร์เน็ตทั่วไปในประเทศไทย ที่อาจมีความรู้ทางด้านเทคนิคการป้องกันตัวและเป็นผู้ใช้งานทั่วไปที่ไม่มีความรู้ทาง

เทคนิคในการป้องกันตัวจะได้รับประโยชน์กับการใช้งานอย่างปลอดภัยขึ้น

ในอดีตจนถึงปัจจุบันเรายังไม่เคยมีการจัดทำข้อมูลเชิงสถิติเพื่อให้ทราบถึงภัยคุกคามที่เกิดขึ้นในประเทศไทย เหตุผลหนึ่งที่เกิดการจัดทำระบบ SRAN [in] block นี้ขึ้นก็มาจาก

คำพูดที่กล่าวว่า “รู้เขา รู้เรารบร้อยครั้งชนะร้อยครั้ง” มาใช้ในการประเมินสถานการณ์ด้าน ภัยคุกคามบนโลกไซเบอร์ สำหรับประเทศไทยเรา พบว่าเรายังไม่มีข้อมูลเพียงพอ

สำหรับการประเมินได้เลย เราแทบไม่รู้ว่า เราไปโจมตีใครบ้างในโลกไซเบอร์ และ มีใครโจมตีเราบ้างในโลกไซเบอร์ ซึ่งวิธีการทำให้รู้เขารู้เรานั้นจำเป็นต้องมีการจัดทำระบบและ

ข้อมูลในเชิงรุกขึ้น

เมื่อเปรียบเทียบ การโจมตีทางไซเบอร์ นั้นอาจแบ่งได้เป็น 2 ประเภทใหญ่ได้แก่

(1) Client Compromise

คือ เครื่องลูกข่ายที่ถูกควบคุมจากแฮกเกอร์ไม่ว่าเป็นการถูกทำให้ติดเชื้อหรือการถูกทำการใดการหนึ่งที่มีผู้ควบคุมจากทางไกล ซึ่งเครื่องลูกข่ายที่กล่าวถึงนั้น ได้แก่

คอมพิวเตอร์ที่ใช้ตามบ้าน, คอมพิวเตอร์ที่ใช้ในสำนักงาน หรือเครื่องทำงานของพนักงาน , โทรศัพท์มือถือ เป็นต้น ซึ่ง Client Compromise หากจัดทำข้อมูลขึ้นและ

ระบุประเทศไทยได้ก็จะทำให้ทราบถึงการรู้ว่าเครื่องคอมพิวเตอร์ในประเทศเราไปโจมตีที่ใดอยู่บ้าง ตัวอย่างเครื่อง Client ที่ถูก Compromise จากการจัดทำข้อมูลจาก

ทีมงาน SRAN ผ่านเทคโนโลยี Honey pot สามารถดูได้ที่ http://www.sran.org/attack จะทำให้เห็นภาพรวมเครื่องลูกข่ายที่ติดเชื้อและพยายามโจมตีเครื่องคอมพิวเตอร์

ไปยังที่ต่างๆ ทั่วโลก ซึ่งบางเครื่องมาจากคอมพิวเตอร์โน้ตบุ๊ค (Notebook) ตามบ้านที่ใช้บริการอินเทอร์เน็ต แม้กระทั่งเครื่องมือถือที่ใช้บริการอินเทอร์เน็ตผ่านโครงข่าย

มือถือ 2G และ 3G เป็นต้น

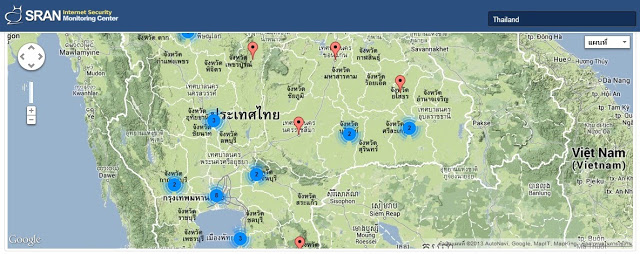

ภาพที่ 1 ข้อมูลใน www.sran.net/attack แสดงข้อมูลเครื่องคอมพิวเตอร์ในประเทศไทยที่พยายามโจมตีบนโลกไซเบอร์ ซึ่งการโจมตีที่พบนั้นอาจจะโจมตีทั้งในและต่างประเทศ

โดยที่เครื่องเหล่านี้ไม่รู้ตัวว่ากลายเป็นนักโจมตีระบบไปเสียแล้ว และเมื่อเราระบุแหล่งที่มาของค่าไอพีแอดเดรสลงบนแผนที่สารสนเทศ (GeoIP) แล้วจะพบว่าคอมพิวเตอร์เกือบ

ทุกจังหวัดในประเทศไทยเป็นนักโจมตีระบบทั้งสิ้น

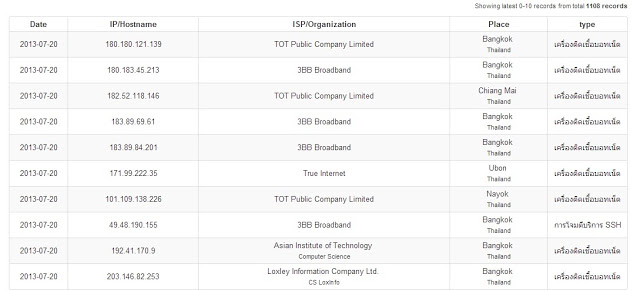

ภาพที่ 2 การแสดงข้อมูลเฉพาะประเทศไทยในวันที่ 20 กรกฏาคม 2556 เวลา 19:20 พบว่าส่วนใหญ่เครื่องคอมพิวเตอร์ในประเทศไทยที่โจมตีระบบที่อื่นๆ

ทั่วโลกจะโจมตีบริการ SSH มากที่สุด

ภาพที่ 3 ตัวอย่างการแสดงผลเครื่องคอมพิวเตอร์ในประเทศไทยที่กลายเป็นนักโจมตีระบบทั้งที่ตนเองอาจไม่รู้ตัว ซึ่งหากตรวจสอบดูแล้วส่วนใหญ่เป็นผู้ใช้งานตามบ้าน /

ผู้ใช้งานมือถือ มีทั้งการติดเชื้อเป็นบอทเน็ต และเป็นนักโจมตีรหัสผ่าน (Brute force password) รวมทั้งการส่งข้อมูลขยะ (Spam)

***** สรุปในข้อ 1 คือเครื่องคอมพิวเตอร์ในประเทศไทย ไปโจมตี ชาวบ้าน (ทั้งในประเทศและต่างประเทศ) ตกเป็นเหยื่อ โดยส่วนใหญ่ไม่รู้ตัว

(2) Server Compromise

คือ เครื่องแม่ข่ายที่ถูกควบคุมจากแฮกเกอร์ ไม่ว่าเป็นการถูกทำให้ติดเชื้อหรือการถูกทำการใดการหนึ่งที่มีผู้ควบคุมจากทางไกลได้ ซึ่งเครื่องแม่ข่ายที่กล่าวถึงนั้นมักจะเป็น

เครื่องที่ออนไลน์ตลอดเวลา 24×7 ได้แก่ เว็บเซิร์ฟเวอร์ , เมล์เซิร์ฟเวอร์ , ดาต้าเบสเซิร์ฟเวอร์ และเครื่องแม่ข่ายอื่นๆ ที่ค่าไอพีแอดเดรส หรือ โดเมนแนม สาธารณะที่สามารถ

เข้าถึงได้ผ่านทางอินเทอร์เน็ต ส่วนนี้เป็นการรู้เขา ใครโจมตีเราที่ไหนบ้าง หน่วยงานไหนบ้าง ตัวอย่างเครื่อง Server ที่ถูก Compromise เฉพาะในประเทศไทย ที่ทีมงาน SRAN

ได้เก็บรวบรวมข้อมูลมาพบว่า

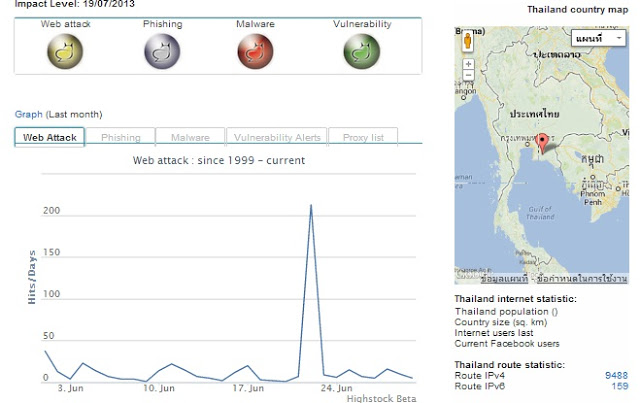

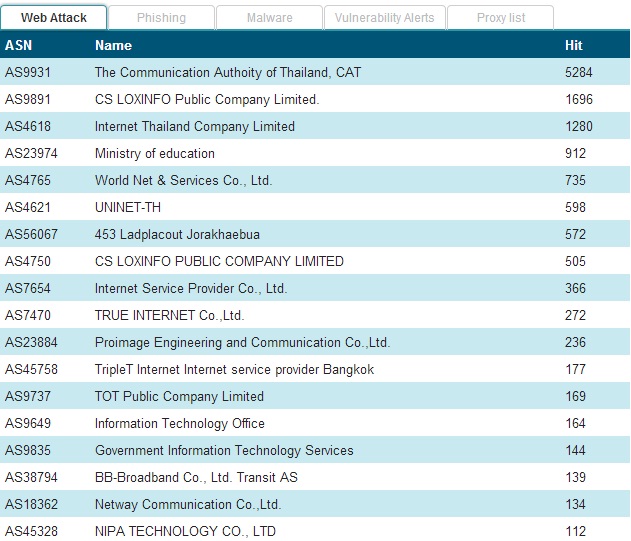

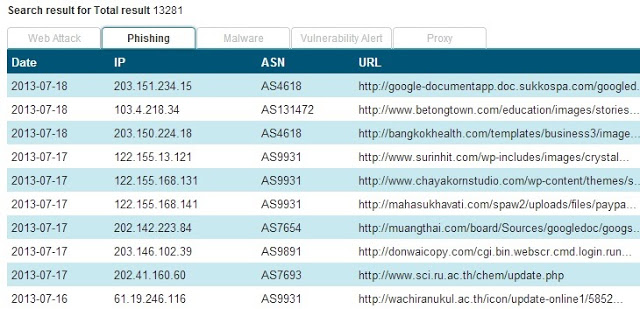

ภาพที่ 4 สถิติภาพรวมการตรวจจับการถูกที่อื่นโจมตีที่เกิดขึ้นกับเครื่องแม่ข่าย (Server) ในประเทศไทย ซึ่งภาพนี้เป็นการแสดงข้อมูลเครื่องแม่ข่ายในประเทศไทยที่ถูกโจมตี

ทั้งถูกแฮกเว็บไซต์ (Web Attack) , การยึดเครื่องเพื่อสร้างเป็นเครื่องหลอกลวงข้อมูล (Phishing) และ เครื่องแม่ข่ายที่ติดเชื้อมัลแวร์ (Malware) รวมถึงสถิติช่องโหว่

และเครื่องคอมพิวเตอร์ที่เปิดบริการ Proxy เพื่อการอำพรางไอพีแอดเดรส เป็นต้น ข้อมูลที่แสดงจากวันที่ 19 กรกฏาคม 2556 ด้านล่างเป็นจำนวนสถิติผู้ให้บริการอินเทอร์เน็ต

ในประเทศไทยเรียงตามตัวเลขการถูกโจมตี ซึ่งจะพบว่า ASN หมายเลข 9931 ของ CAT Telecom ถูกโจมตีมากที่สุดถึง 5,284 ครั้ง เฉพาะการถูกแฮกหรือเปลี่ยนหน้าเว็บเพจ (Web Attack)

ภาพที่ 5 การค้นพบเครื่องแม่ข่ายในประเทศไทย ที่ถูกแฮก และเปลี่ยนหน้าเว็บเพจ

ภาพที่ 6 การค้นพบเครื่องแม่ข่ายในประเทศไทย ที่ถูกสร้างเป็นเว็บไซต์หลอกลวง (Phishing)

ภาพที่ 7 การค้นพบเครื่องแม่ข่ายในประเทศไทย ที่ติดเชื้อมัลแวร์ (Malware) ซึ่งมีโอกาสแพร่เชื้อให้กับผู้ใช้งานที่เปิดหน้าเพจนั้นๆ

ซึ่งทั้งหมด สามารถดูรายประเภทได้ที่ http://www.sran.net/statistic?q= ซึ่งจากข้อมูลพบว่าประเทศไทยของเรานั้นประสบปัญหาการที่เครื่องแม่ข่ายถูกควบคุมจากแฮกเกอร์

ไม่ว่าเป็นการถูกทำให้ติดเชื้อหรือถูกทำการใดการหนึ่งที่ทำให้สามารถควบคุมระยะไกลได้เป็นจำนวนมาก จากสถิติในเว็บไซต์www.sran.net/reports เมื่อพิจารณาย้อนหลัง

ไป 3 ปี คือปี พ.ศ. 2554 – มิถุนายน 2556 (ค.ศ. 2011 – 2013) พบว่ามีเครื่องคอมพิวเตอร์ในประเทศไทยที่ทั้งติดเชื้อมัลแวร์ (Malware) , การถูกโจมตีเว็บไซต์จากแฮกเกอร์

(Web Attack) และการตกเป็นเครื่องในการเผยแพร่ข้อมูลหลอกลวง (Phishing) ซึ่งเหล่านี้ล้วนเป็นเครื่องแม่ข่าย (Server)

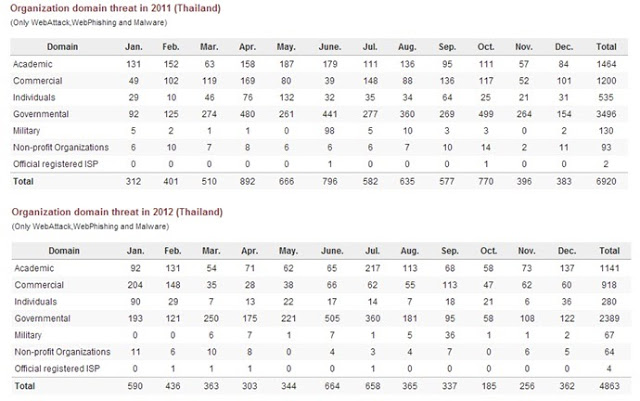

ภาพที่ 8 สถิติการถูกโจมตีตั้งแต่ปี ค.ศ 2011 – 2013 (ปัจจุบัน) ตามประเภทเครื่องแม่ข่ายที่ถูกโจมตีทั้งการถูกแฮก การตกเป็นเครื่องหลอกลวง และการติดเชื้อ

ภาพที่ 9 เมื่อมีการแบ่งประเภทตามหน่วยงานที่มีเครื่องแม่ข่ายที่ตกเป็นฐานในการโจมตีก็พบว่าหน่วยงาน ปี 2011 ภาครัฐบาลถูกโจมตีมากที่สุด ปี 2012

ภาครัฐบาลถูกโจมตีมากที่สุด

ปี 2013 ประเภทเอกชน (Commercial) ถูกโจมตีมากที่สุด รองลงมาคือภาคการศึกษา (Academic) เป็นต้น

จากข้อมูลย้อนหลัง 2 ปีกับอีก 6 เดือนพบว่าแนวโน้มการที่เครื่องแม่ข่าย (Server) ในประเทศไทยจะติดเชื้อมัลแวร์และการตกเป็นเครื่องมือในการเผยแพร่ข้อมูลหลอกลวง (Phishing)

มีอัตราเพิ่มสูงขึ้น ซึ่งจะส่งผลทำให้มีการแพร่กระจายไวรัสและข้อมูลหลอกลวงไปสู่ประชาชนมีค่อนข้างสูง เพราะจากสถิติในปีล่าสุดพบว่ามีเครื่องแม่ข่าย (Server) ที่ติดเชื้อไปแล้ว 10,652 ครั้ง

ซึ่งปริมาณมากกว่าสิ้นปี 2555 และ 2554 เสียอีก ดังนั้นจึงเป็นที่มาของภารกิจในการ ”ลดความเสี่ยง” และประหยัดงบประมาณ สำหรับเครื่องแม่ข่ายที่ยังขาดระบบรักษาความมั่นคงปลอดภัยทางข้อมูล

ไม่ให้ตกเป็นเป้าในการโจมตีของแฮกเกอร์และการติดเชื้อมัลแวร์จากการใช้งานอินเทอร์เน็ต นั้นทีมงาน SRAN พัฒนาได้คิดค้นเทคนิควิธีที่ช่วยในการลดความเสี่ยงต่อภัยอันตรายต่างๆ

ด้วยการนำข้อมูลจราจรที่ผ่านการใช้งานเว็บเซิร์ฟเวอร์ผ่านมาช่องดีเอ็นเอสผ่านคลาวด์คอมพิวติ้ง ที่ทางทีมงาน SRAN ได้จัดทำขึ้น และช่วยป้องกันภัยคุกคามผ่านการเฝ้าระวังภัยและการป้องกันภัย

แบบรวมศูนย์ ซึ่งจะทำให้เรารู้ทัน การโจมตีทางไซเบอร์ ที่เกิดขึ้นกับตนเองและป้องกันภัยได้แบบ Real Time เพื่อลดความเสี่ยงอันจะก่อให้เกิดความเสียหายต่อไป