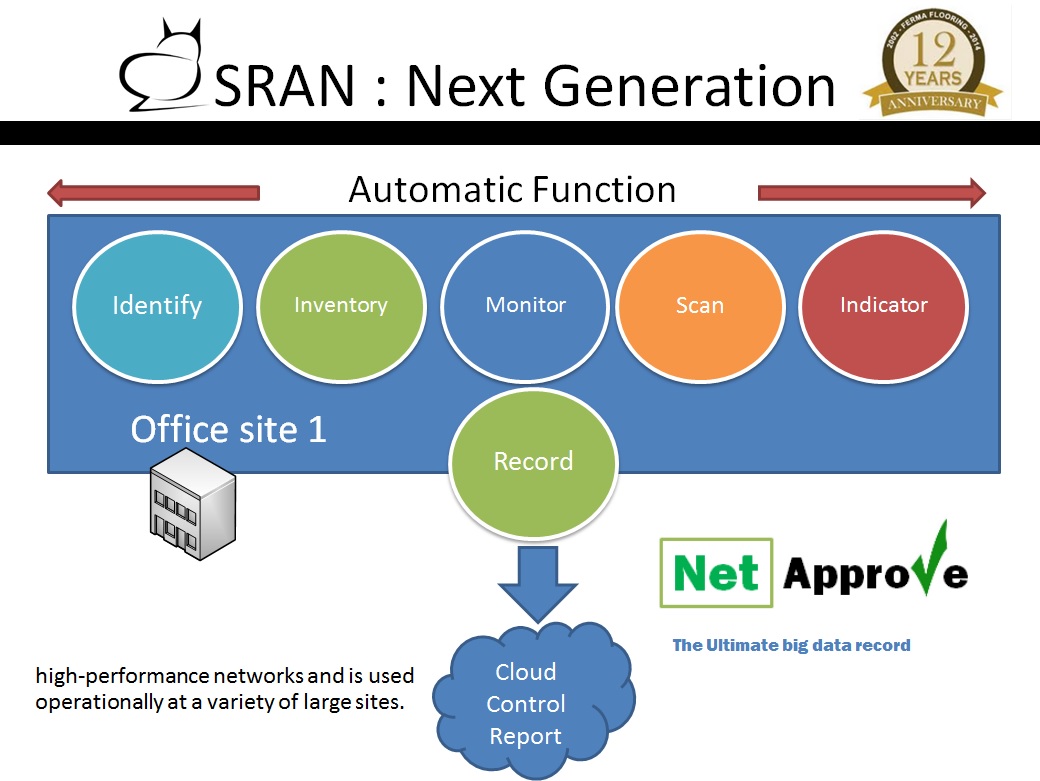

การเก็บ Log file by Net Approve กับการพัฒนา Feature ให้ถูกใจผู้ใช้งาน

การเก็บ Log file ด้วย Net Approve เป็น Next Generation ของ SRAN Light Hybrid

อุปกรณ์นี้มีจุดเด่น 2 จุดใหญ่ คือ

การระบุตัวตนผู้ใช้งาน (Identity) และการป้องกันไม่ให้เครื่องคอมพิวเตอร์แปลกปลอมเข้ามาสู่ระบบเครือข่ายของเรา ทุกเครื่องต้องมีการ Approve ก่อน ถึงจะสามารถใช้งานอินเทอร์เน็ตได้

โดยวิธีการนี้เรียกว่า “Neo Identity” โดยที่สามารถระบุตัวตนจากการใช้งานโดยไม่ต้อง Login

และความสามารถในการเก็บบันทึกข้อมูลจราจรคอมพิวเตอร์ (Recording Internet and Network Activity)

– มีความสามารถสำรวจอุปกรณ์ในระบบเครือข่าย และสามารถสร้างภาพ Topology ในการติดต่อสื่อสาร

– มีความสามารถในการเก็บบันทึกข้อมูลจราจรคอมพิวเตอร์แบบ inline และ passive mode การเก็บบันทึกเป็นลักษณะจับข้อมูลบนระบบเครือข่าย

โดยรองรับ Protocol HTTP , SSL , Mail (Exchange , Lotus note) , SNMP , Syslog , Radius , Active directory , FTP , Telnet , SSH และ Protocol ที่ใช้กับ VoIP และ Protocol

ที่ใช้ทำ Tunnel VPN เป็นต้น รวมทั้งสามารถเก็บบันทึกและออกรายงานการใช้งานเครือข่ายสังคมออนไลน์ เช่น Facebook , Twitter , Line , Instragram , Youtube และ Google ได้อีกด้วย

– มีความสามารถทำให้ทราบถึงการใช้งาน Bandwidth ในองค์กร โดยแยกตาม Application กว่า 1,000 ชนิด

– มีความสามารถในการตรวจจับภัยคุกคามแบบใหม่ (Threat Intelligent) โดยมีการ Feed รับค่า Blacklist จากแหล่งข้อมูลมาตรฐานสากล

เป็น Next Generation SRAN Light การเก็บ Logfile หรือการเก็บบันทึกข้อมูลจราจรคอมพิวเตอร์ผ่านระบบเครือข่ายคอมพิวเตอร์ และสามารถประเมินความเสี่ยงองค์กร

รวมถึงแสดงรายงานผลกระทบต่อธุรกิจ (Business Impact) เพื่อทำให้ผู้บริหารองค์กรสามารถทราบถึงภัยคุกคามที่เกิดขึ้นภายในองค์กรได้

SRAN รุ่น Net approve ผ่านมาตรฐาน NECTEC มศอ.๔๐๐๓.๑ – ๒๕๕๒ (NECTEC STANDARD NTS 4003.1-2552) ระบบเก็บบันทึกข้อมูลจราจร

ตาม พ.ร.บ. ว่าด้วยการกระทำผิดเกี่ยวกับคอมพิวเตอร์ ปี 2550 ด้วยเทคนิคการรับค่าข้อมูลผ่านทางระบบเครือข่าย โดยมีซอฟต์แวร์ SRAN Logger Module รวมอยู่ในอุปกรณ์

ด้วยประสบการณ์การพัฒนาอุปกรณ์เก็บบันทึกข้อมูลจราจรคอมพิวเตอร์กว่า 15 ปี ได้มีการกลั่นกรองประสบการณ์ทั้งหมดลงในอุปกรณ์ตัวนี้ โดยมีคุณสมบัติดังนี้

มีคุณสมบัติ ดังนี้

1. มีความสามารถวิเคราะห์ความเสี่ยงที่มีผลกระทบต่อบริษัทในรูปแบบคะแนนความเสี่ยง (Business Impact Analysis)

การเก็บ Log file ด้วย Net Approve จะทำให้องค์กรที่ใช้งานทราบได้ทันทีว่า มีระดับความเสี่ยงในองค์กรในระดับ สูง กลาง และต่ำ เท่าไหร่พร้อมออกเป็นคะแนน และแนวทางการปรับปรุงแก้ไข

โดยทุกอย่างทำงานแบบอัตโนมัติ และใช้เวลาการติดตั้งคุณสมบัตินี้ภายในเวลาไม่เกิน ครึ่งชั่วโมงเห็นผลทันที

2. การระบุตัวตนผู้ใช้งาน (Identification) และการป้องกันไม่ให้เครื่องคอมพิวเตอร์แปลกปลอมเข้ามาสู่ระบบเครือข่ายของเรา

ทุกเครื่องต้องมีการ Approve ก่อน ถึงจะสามารถใช้งานอินเทอร์เน็ตได้ โดยวิธีการนี้เรียกว่า “Neo Identification” โดยที่สามารถระบุตัวตนจากการใช้งานโดยไม่ต้อง Login

ระบบสามารถระบุผู้ใช้งานภายในองค์กร (User Identification) รายละเอียดดังนี้

2.1 เวลาที่พบล่าสุด

2.2 ค่า IP Address

2.3 ค่า MAC Address

2.4 ชื่อผู้ใช้คอมพิวเตอร์ (user) หรือชื่อคอมพิวเตอร์

2.5 การรับค่าจากอุปกรณ์อื่น ได้แก่ รายชื่อจาก Active Directory และ รายชื่อจาก Radius

3. ความสามารถในการเก็บบันทึกข้อมูลจราจรคอมพิวเตอร์ (Recording Internet and Network Activity)

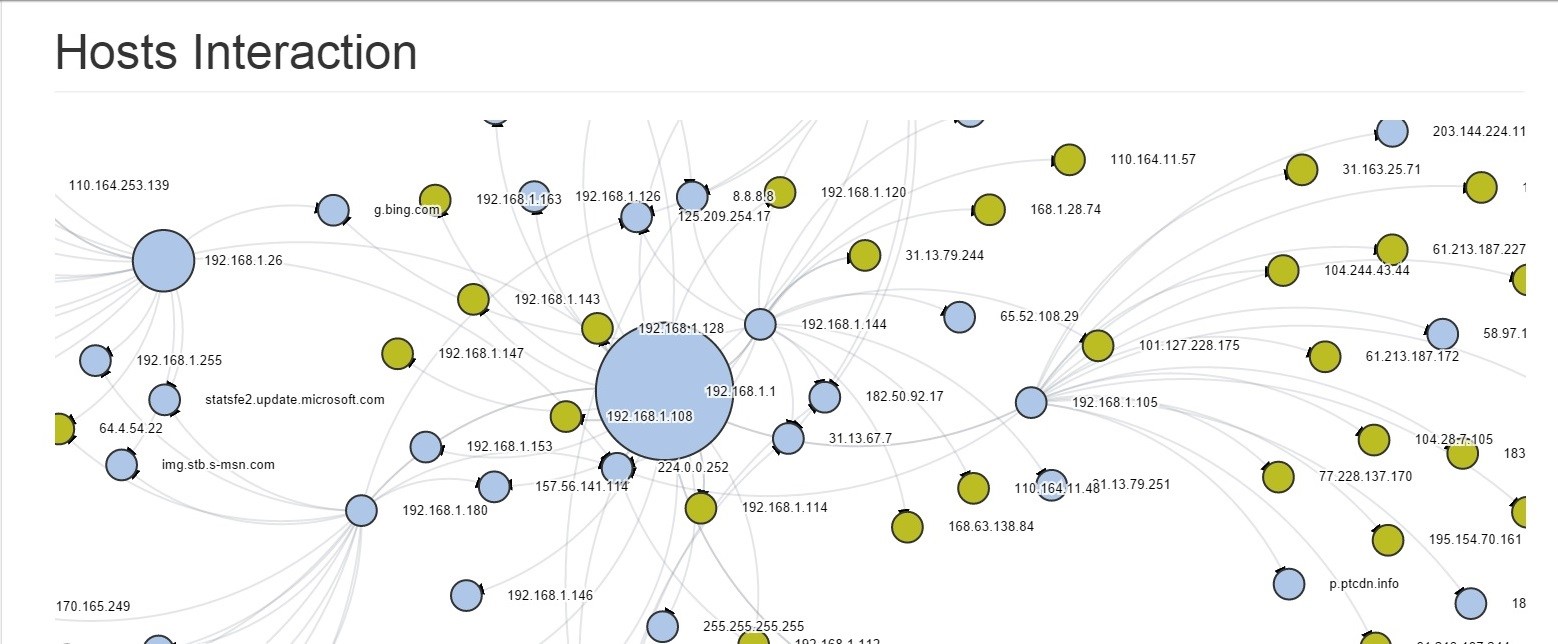

3.1 มีความสามารถสำรวจอุปกรณ์ในระบบเครือข่าย และสามารถสร้างภาพ Topology ในการติดต่อสื่อสาร

3.2 มีความสามารถในการเก็บบันทึกข้อมูลจราจรคอมพิวเตอร์แบบ inline และ passive mode การเก็บบันทึกเป็นลักษณะจับข้อมูลบนระบบเครือข่าย

โดยรองรับ Protocol HTTP , SSL , SMTP , SNMP , Syslog , Radius , Active directory , FTP , Telnet , SSH และ Protocol ที่ใช้กับ VoIP

และ Protocol ที่ใช้ทำ Tunnel VPN เป็นต้น รวมทั้งสามารถเก็บบันทึกและออกรายงานการใช้งานเครือข่ายสังคมออนไลน์

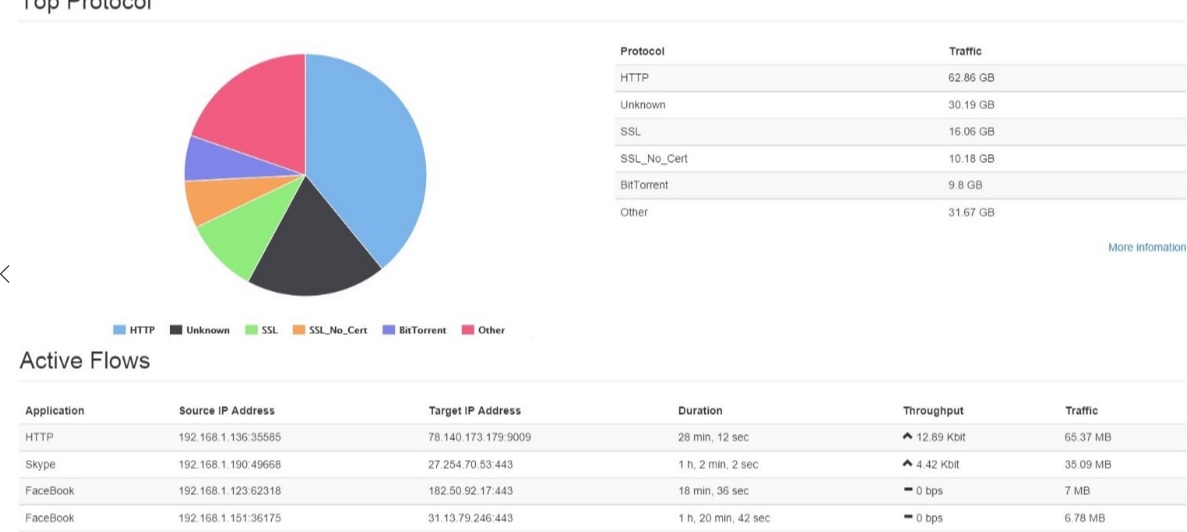

3.3 มีความสามารถทำให้ทราบถึงการใช้งาน Bandwidth ในองค์กร โดยแยกตาม Application ที่สำคัญๆได้ เช่น Facebook เช่น Facebook, Twitter, Line, Instragram,

Youtube, Google VIdeo, Google Search , Skyp และ Bittorrent รวมถึงการสื่อสารผ่านช่องทางพิเศษเช่น Tor Anonymous Proxy ก็สามารถตรวจจับได้อีกด้วย

4. อุปกรณ์สามารถทำการวิเคราะห์ข้อมูลที่เกิดขึ้นบนระบบเครือข่าย (Network Traffic Analysis) และสำรวจข้อมูล (Discovery) มีคุณสมบัติดังนี้

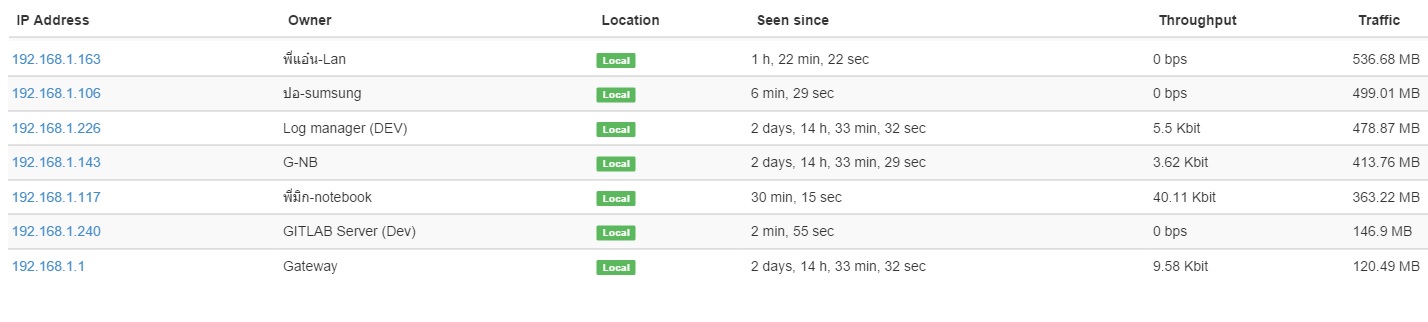

4.1 มีความสามารถที่ทำให้ทราบถึงผู้ใช้งานที่ใช้ Bandwidth ภายในองค์กร และสามารถเรียกดูรายละเอียดโดยการแบ่งประเภทแอพลิเคชั่น (Application) ที่ใช้งานได้ ดังนี้

– รายงานการใช้งาน Bandwidth ภายในองค์กร พร้อมระบุรายชื่อบุคคลที่ใช้ Bandwidth ตามปริมาณจากสูงไปต่ำ

– รายการ Application ที่แสดงค่า Bandwidth สูงอันก่อให้เกิดการสิ้นเปลืองทรัพยากรด้านระบบสารสนเทศ

ภาพแสดงการจัดอันดับตามรายชื่อผู้ใช้ปริมาณ Bandwidth ที่ใช้สิ้นเปลืองทรัพยากรในองค์กรตามลำดับจากสูงไปต่ำ

4.2 สร้างภาพเสมือนบนระบบเครือข่ายเป็น Network topology แบบ link chart ในการติดต่อสื่อสาร (Interconnection)

4.3 สำรวจเครื่องคอมพิวเตอร์ภายในองค์กรโดยแยกแยะระหว่างเครื่องที่รู้จัก (Known devices) และเครื่องที่ไม่รู้จัก (Unknown devices) ได้ เพื่อที่ทำให้ทราบถึงเครื่องแปลกปลอม (Rouge device) ที่มาใช้งานผ่านระบบคอมพิวเตอร์ได้

ภาพแสดงการเชื่อมต่อระบบเครือข่ายภายในองค์กร

4.4 สามารถวิเคราะห์ข้อมูลตามโปรโตคอล Protocol ได้แก่ TCP, UDP, ICMP, HTTP,DHCP, DNS, Syslog, Radius, SMTP, POP3

(ซึ่งจะดูได้เฉพาะ Subject email ในการรับส่ง) และ SIP (VoIP) ได้

ภาพหน้าจอแสดงปริมาณการใช้งานในเครือข่าย

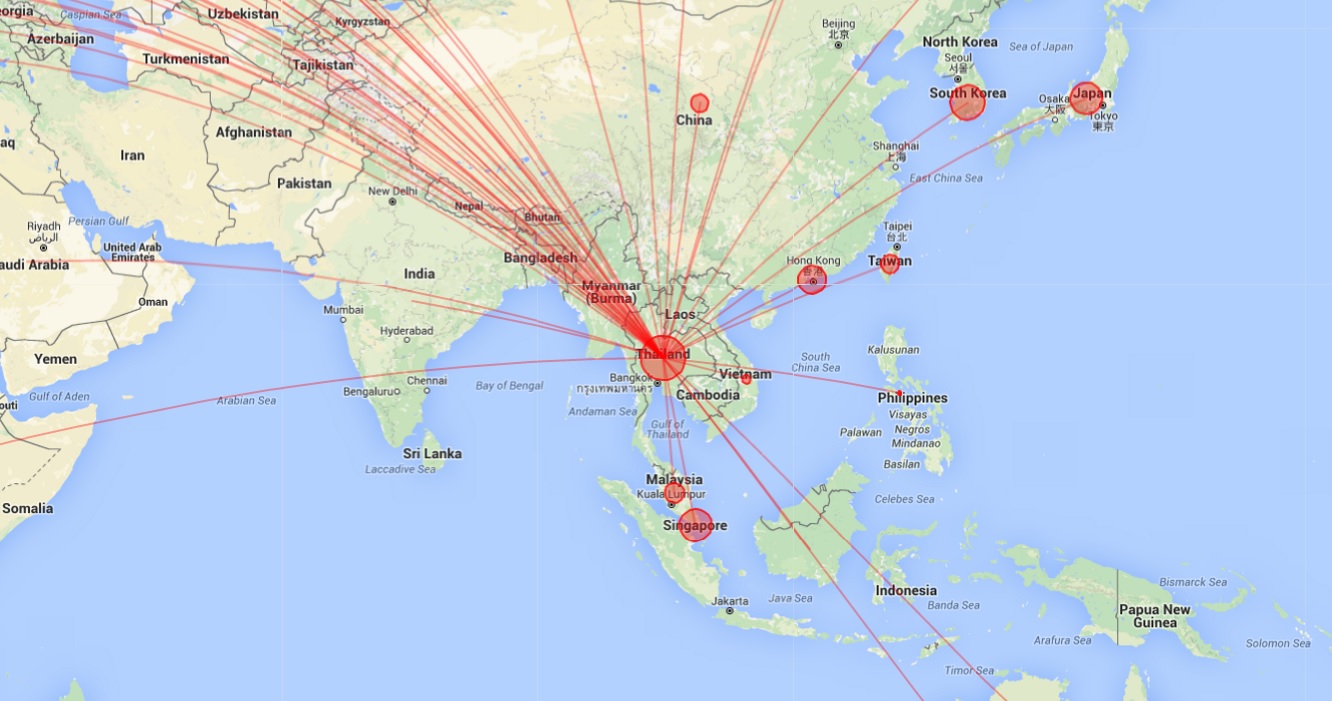

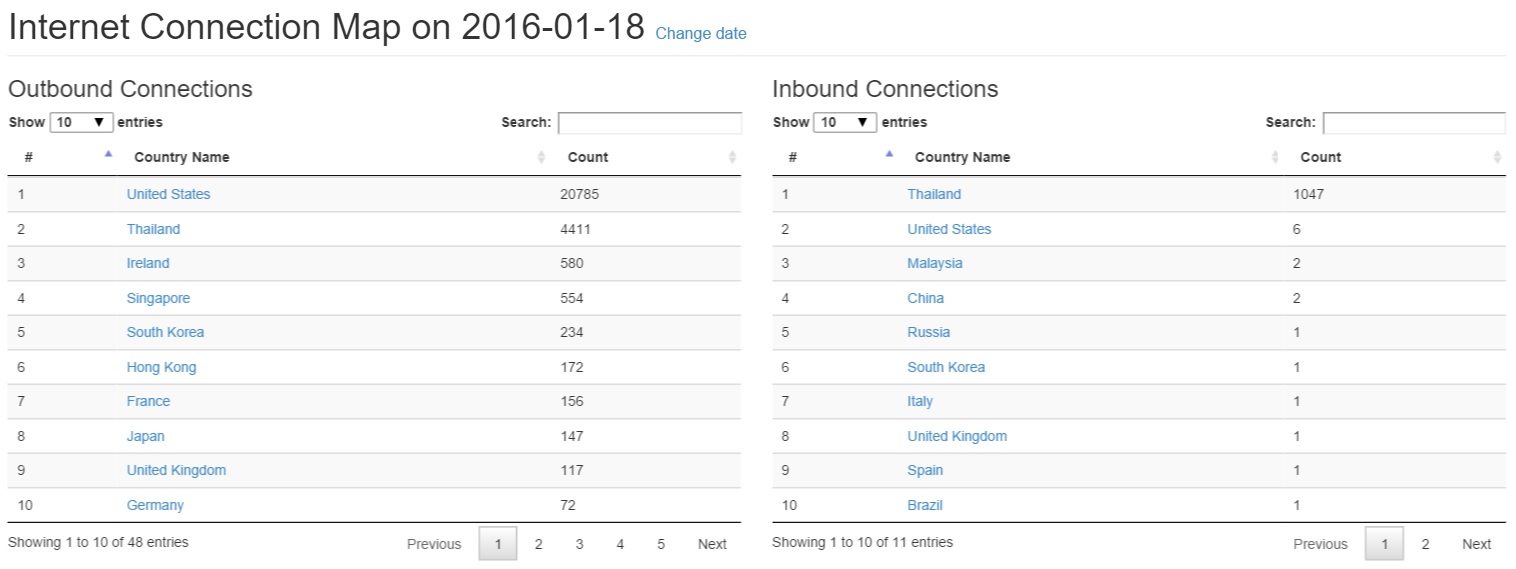

4.5 สามารถแยกแยะการติดต่อสื่อสารที่ติดต่อจากภายในองค์กร และ การติดต่อสื่อสารจากภายนอกองค์กร ในรูปแบบการแสดงผลผ่านแผนที่ภูมิศาสตร์สารสนเทศ (GeoData)

โดยสามารถระบุประเทศ (Country) และสามารถลงรายละเอียดถึงที่อยู่เมือง (City) ที่เราติดต่อสื่อสารด้วย และ ที่ติดต่อสื่อสารมาหาองค์กรเรา

ทั้งที่ดูปัจจุบันและสามารถดูประวัติย้อนหลังตามวันเวลาที่กำหนดได้ ซึ่งจากคุณสมบัตินี้จะทำให้ทราบถึงความเคลื่อนไหวของข้อมูลเพื่อใช้ในการประเมินสถานการณ์ภัยคุกคาม

และการใช้งานอินเทอร์เน็ตภายในองค์กรได้

ภาพแผนที่ทางภูมิศาสตร์สารสนเทศเพื่อดูการติดต่อสื่อสารภายในองค์กรในภาพรวม

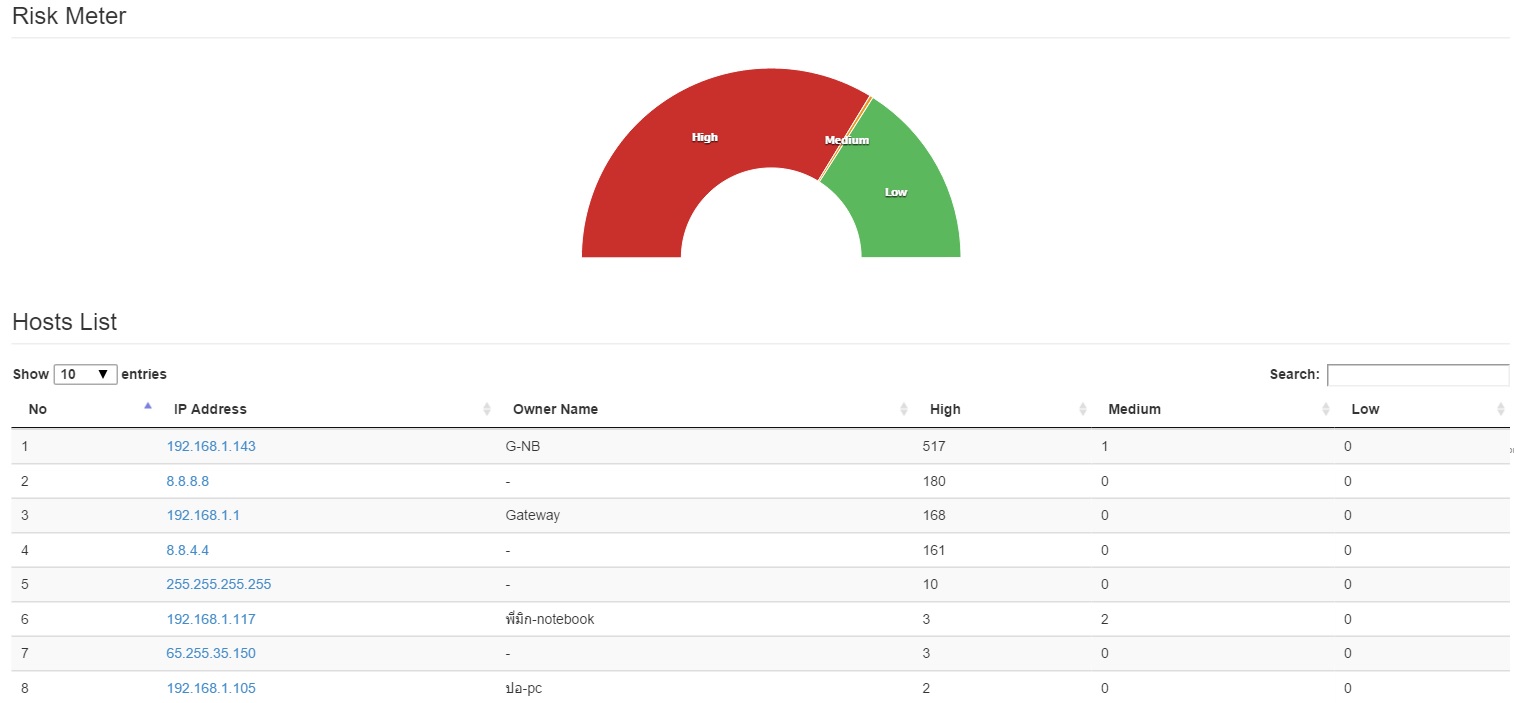

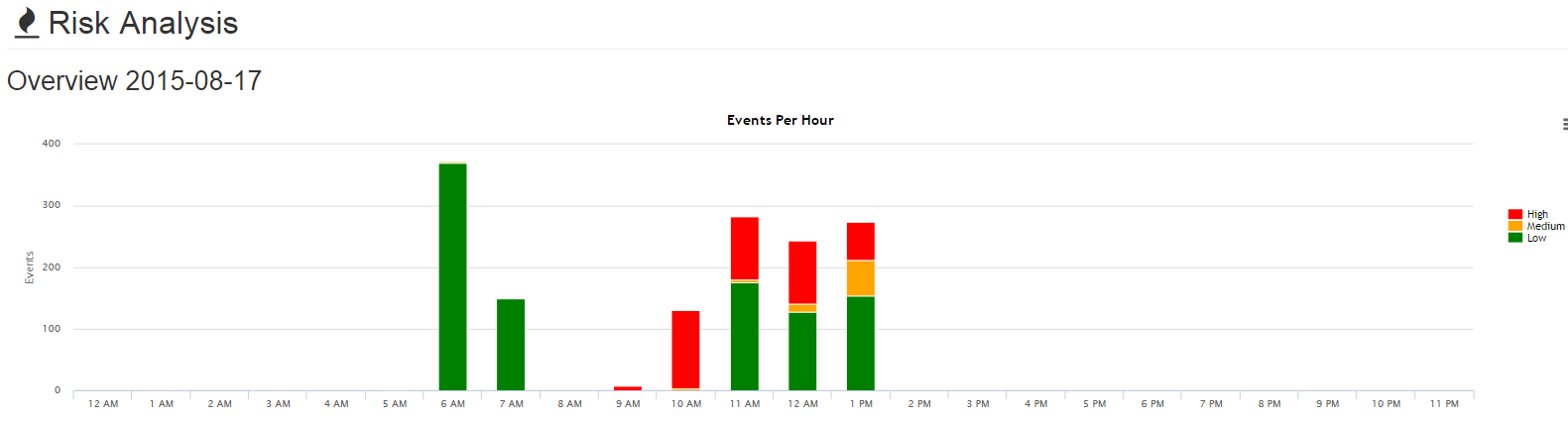

5. ความสามารถในการวิเคราะห์ภัยคุกคามที่เกิดขึ้นบนระบบเครือข่าย (Threat Intelligent) โดยมีคุณสมบัติดังนี้

5.1 สามารถจัดทำระดับความเสี่ยง (Risk Meter) ที่เกิดขึ้นบนระบบเครือข่ายโดยกำหนดเป็นระดับความเสี่ยงสูงกลาง และต่ำเพื่อที่ได้ทราบถึง

เครื่องคอมพิวเตอร์ที่อาจตกเป็นเหยื่อและมีภัยคุกคามในการใช้งานระบบไอทีภายในองค์กรได้

5.2 สามารถบ่งบอกชื่อเครื่องคอมพิวเตอร์ หรือรายชื่อผู้ใช้งาน หรือค่าไอพีแอดเดรสที่พบความเสี่ยงและบอกประเภทรายการความเสี่ยงที่พบได้

5.3 บ่งบอกถึงช่วงเวลาในแต่ละวันที่พบความเสี่ยงพร้อมบอกถึงระดับความเสี่ยง

5.4 มีความสามารถในการตรวจจับภัยคุกคามแบบใหม่ (Threat Intelligent) โดยมีการ Feed รับค่า Blacklist จากแหล่งข้อมูลมาตรฐานสากล

ภาพแสดงช่วงเวลาในแต่ละวันที่พบความเสี่ยงโดยมีการจัดระดับความเสี่ยง สูง กลาง และต่ำ

6. ความสามารถในการออกรายงานการ ทั้งที่เป็นเวลาปัจจุบันและออกรายงานย้อนหลังได้ 90 วันเป็นอย่างน้อย (Report) ดังนี้

6.1 รายงานผล 10 TOP การใช้งาน Protocol TCP, UDP, ICMP และ Service การใช้งานต่างๆ รายงานเป็นภาพรวมการใช้งานในระบบเครือข่ายภายในองค์กร

6.2 รายงาน 10 TOP IP Address ที่ใช้งานมากที่สุดในระบบเครือข่ายองค์กร และสามารถระบุเป็นชื่อบุคคลผู้ใช้งานได้

6.3 รายงานผล 10 TOP การใช้เปิดเว็บไซต์มากที่สุดในองค์กร

6.4 รายงานผล 10 TOP การ download / upload ประเภทไฟล์ข้อมูล (Files) ผ่านระบบเครือข่ายและอินเทอร์เน็ต

6.5 รายงานผล 10 TOP การใช้ซอฟต์แวร์ (Software) ผ่านระบบเครือข่ายและอินเทอร์เน็ต

6.6 รายงานผล 10 TOP สิ่งผิดปกติที่เกิดขึ้นจากการติดต่อสื่อสาร

6.7 ออกรายงานการจัดอันดับการใช้งาน TOP 10 ของ เครื่องคอมพิวเตอร์ หรือไอพีแอดเดรส ที่ใช้งานเครือข่ายสังคมออนไลน์

อันได้แก่ Facebook, Line, Twitter, YouTube, Instagram และ Pantip ภายในองค์กรได้

6.8 ออกรายงานความเสี่ยง (Risk Report) และจัดลำดับ ความเสี่ยงที่พบ TOP 10 ที่พบเครื่องคอมพิวเตอร์หรือ รายชื่อผู้ใช้งาน พร้อมทั้งค่า ไอพีแอดเดรสที่พบความเสี่ยง

7. ความสามารถในการจัดเก็บข้อมูลจราจรคอมพิวเตอร์ (Log Management) โดยมีคุณสมบัติดังนี้

7.1 สามารถบริหารจัดการผ่านหน้าเว็บ Web UI (HTTPS) และ Console Interface (RJ-45)

7.2 มีความสามารถเก็บ Log File ระบบอุปกรณ์ เช่น Router, Switch, Firewall, VPN, Server เครื่องแม่ข่ายที่สำคัญได้แก่ AD (Active Directory) , Radius Server ,

SMTP Server และ Web Server

7.3 สามารถทำการสำรองข้อมูล (Data Backup) ไว้ในหน่วยจัดเก็บข้อมูลภายในได้

7.4 มีความสามารถจัดเก็บบันทึกข้อมูลจราจรคอมพิวเตอร์เกี่ยวกับการใช้งานเครือข่ายสังคมออนไลน์ อันได้แก่ Facebook Line, Twitter, YouTube, Instagram

และ Pantip ภายในองค์กรได้

7.5 อุปกรณ์สามารถเก็บบันทึกข้อมูลจราจรได้ไม่น้อยกว่า 90 วัน

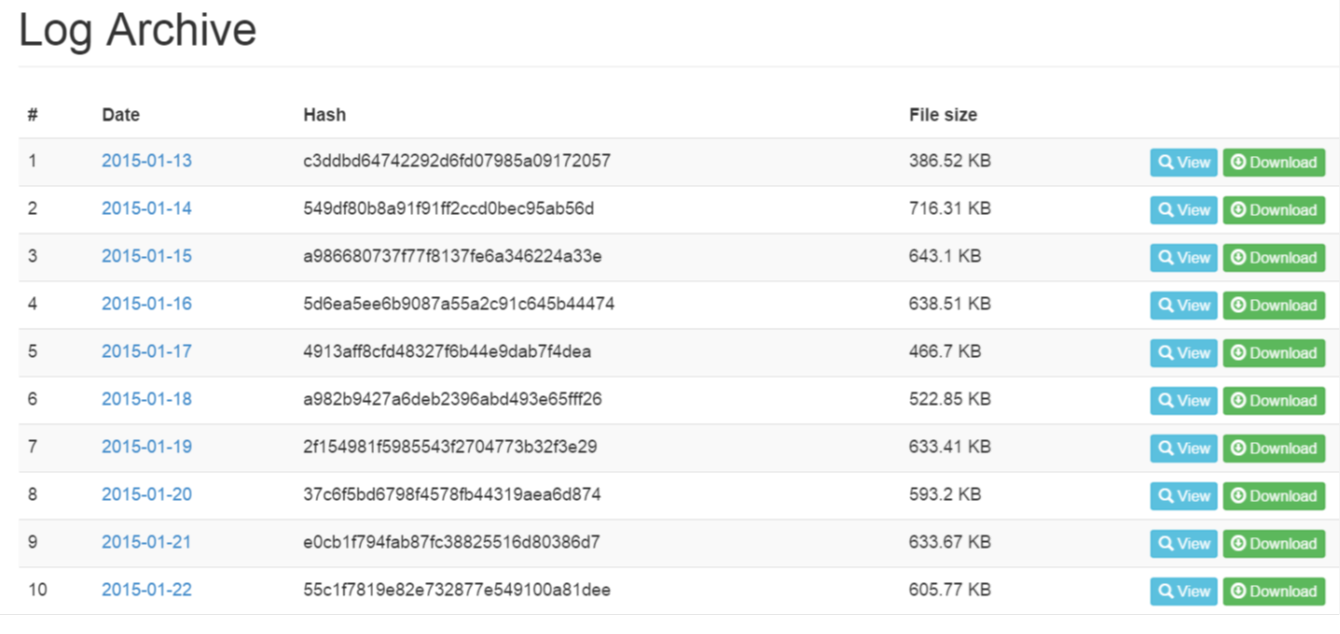

7.6 อุปกรณ์สามารถจัดเก็บบันทึกข้อมูลจราจร (Data Archive) และมีการยืนยันได้ว่าข้อมูลไม่สามารถปรับปรุงแก้ไขได้

หรือมีระบบตรวจสอบความถูกต้องข้อมูลจราจรที่เก็บบันทึก(Data Hashing) เพื่อให้ถูกต้องตาม พ.ร.บ. ว่าด้วยการกระทำผิดเกี่ยวกับคอมพิวเตอร์ที่ประกาศใช้

7.7 อุปกรณ์มีระบบ Log Searching เป็นเครื่องมือที่สามารถสืบค้นหาได้และสามารถเปิดดูเหตุการณ์ต่างๆ ที่เกิดขึ้น ย้อนหลังตามวันเวลาที่กำหนดได้

ภาพหน้าจอ Log Archive ที่จัดเก็บบันทึกข้อมูลจราจรตามกฎหมาย

8. ความสามารถในการแจ้งเตือน (Incident Response) ดังนี้

8.1 แจ้งเตือนเมื่อระดับความเสี่ยง สูง กลาง และต่ำที่เกิดขึ้นภายในองค์กร ผ่าน Web GUI

8.2 แจ้งเตือนเมื่อมีการใช้งาน Bandwidth ที่สูง 10 อันดับ ผ่าน Web GUI

8.3 แจ้งเตือนเมื่อพบเครื่องแปลกปลอมเข้าสู่องค์กร ผ่านช่องทาง e-mail และ แสดงผลผ่านหน้าเว็บบริหารจัดหารของระบบ

9. การค้นหาที่มีประสิทธิภาพและรวดเร็ว (Data Search)

อุปกรณ์ Net Approve สามารถค้นหาเหตุการณ์ได้ในตัวเองโดยไม่ต้องมีเครื่องแม่ข่ายอื่นเข้ามาเกี่ยวข้อง ความสามารถในการค้นหา ประกอบด้วย

9.1 ค้นหาเหตุการณ์ที่เกิดขึ้น แบ่งตามเนื้อหา (content search) ดังนี้ Web Access, Files Access, Network connection, SSL, Mail, Data Base, Syslog, VoIP,

Remote Desktop, Radius และ Active Directory เหล่านี้สามารถค้นหา RAW Log ที่เกิดขึ้นได้ ทั้งแบบปัจจุบัน และ ย้อนหลังตามกฎหมาย

9.2 การค้นหารวดเร็ว และสามารถใช้เงื่อนไขในการค้นหา เช่น AND OR NOT เข้ามาเกี่ยวข้องเพื่อให้การค้นเป็นไปอย่างมีประสิทธิภาพที่สุด

10. การรับประกันสินค้า และบริการหลังการขาย (Support)

10.1 รับประกันอุปกรณ์เป็นเวลา 3 ปี หากพบปัญหาการใช้งานขัดข้องสามารถเปลี่ยนเครื่องที่พร้อมใช้งานจากตัวแทนขายหรือผู้ผลิตได้

10.2 รับประกันซอฟต์แวร์พร้อมใช้งานตลอดอายุการใช้งาน 1ปี หากพบปัญหาการใช้งานขัดข้องสามารถสอบถามตัวแทนขายหรือผู้ผลิตได้

10.3 อัพเดท Firmware ที่ทันสมัย ปรับปรุงปัญหาซอฟต์แวร์แก้ไขปรับปรุงช่องโหว่ที่พบอย่างต่อเนื่อง

10.4 อบรมการใช้งาน

ทั้งหมดนี้เป็นคุณสมบัติอยู่ภายในอุปกรณ์ตัวเดียว ที่ชื่อ SRAN NetApprove

การติดตั้งแบบ Inline หรือ Passive ผ่านอุปกรณ์ Network

หากเครือข่ายองค์กรมีความพร้อมสามารถใช้เวลาติดตั้งและเห็นผลลัพธ์ทั้ง 10 ข้อตามคุณสมบัติที่กล่าวมา ภายใน 5 นาที

ติดต่อสอบถามที่ 083-7809333 หรือที่เบอร์ 02 982 5445 และ 02 982 5455